Een Virtual Private Network – kortweg VPN – verbindt externe computers met het lokale netwerk en versleutelt ook de gegevens. Het internet dient als transportmedium. Wie met het VPN is verbonden, gedraagt zich alsof hij zich in het lokale netwerk bevindt. De technologie is daarom geschikt voor toegang tot het eigen LAN of multiplayergames die alleen binnen een LAN kunnen worden gebruikt.

Dit artikel beschrijft kort hoe u een VPN aan de server- en clientzijde instelt onder Windows XP. Voor andere besturingssystemen kunnen andere procedures gelden.

Inhoudsopgave

De technologie

Zoals reeds beschreven in het voorwoord, wordt een computer die via VPN verbinding maakt met het LAN (Local Area Network) behandeld als een andere computer in het lokale LAN. Als er shares beschikbaar zijn voor de gebruiker, kunnen deze worden gebruikt, evenals gedeelde printers, enz. Na het inbellen krijgt elke VPN-gebruiker een IP-adres uit de adresruimte van het lokale netwerk. Dit betekent dat nu multiplayergames mogelijk zijn die eigenlijk alleen in het lokale LAN konden worden gespeeld.

Het voor de VPN-verbinding vereiste VPN-protocol PPTP (Point to Point Tunneling Protocol) wordt direct met Windows XP geïnstalleerd. We gaan hier niet in op oplossingen via “L2TP over IPSec”.

Aan de client-zijde wordt de verbinding opgezet als elke andere inbelverbinding.

Aan de serverzijde (waar u wilt inbellen) moet echter een VPN-server draaien. Windows 2000, evenals Windows XP Home en de Professional-versie bieden al een ingebouwde VPN-server. Deze laat echter maar één verbinding tegelijk toe. Wie er meer nodig heeft, moet een“echte” server (Windows 2003) of een router met ingebouwde VPN-server kopen. Draytek, bijvoorbeeld, verkoopt dergelijke apparaten.

Voor ons doel is de leveringsomvang echter voldoende.

Beveiliging

VPN onder Windows XP gebruikt standaard PPTP als protocol. De laatste versie van dit protocol biedt 128-bit encryptie en is voldoende veilig met voldoende lange wachtwoorden. Het modernere protocol IPsec biedt een hogere beveiliging, maar wordt niet door alle besturingssystemen ondersteund.

Als u meer wilt weten over VPN onder Windows, kunt u het gratis “Infoboek van Microsoft VPN met Windows 2003 – een overzicht” bekijken. Deze white paper geeft een overzicht van de VPN-technologieën die worden ondersteund door Windows Server 2003 en Windows XP. Het beschrijft de functies van de twee besturingssystemen die het voor u gemakkelijker maken om VPN-verbindingen in bedrijfsnetwerken te beheren en biedt achtergrondinformatie over de twee industriestandaarden Point-to-Point Tunneling Protocol (PPTP) en Layer-Two Tunneling Protocol with Internet Protocol Security (L2TP/IPSec).

Setup aan de serverzijde

Laten we eerst eens kijken naar de serverkant, d.w.z. de computer waarop het inbellen plaatsvindt.

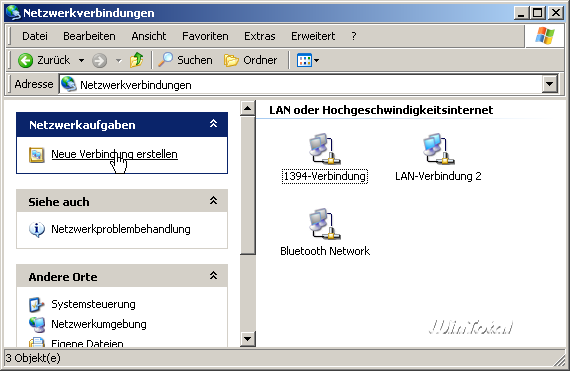

Eerst moet je een nieuwe inkomende verbinding opzetten. Ga hiervoor naar “Netwerkverbindingen” in het “Configuratiescherm” en selecteer“Nieuwe verbinding maken“.

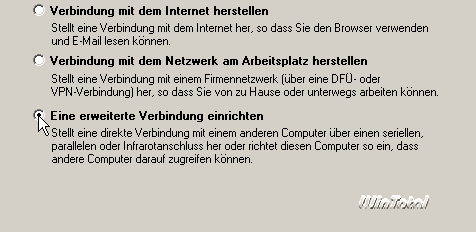

Bevestig de volgende wizard met Continue en selecteer vervolgens“Set up an extended connection“.

Selecteer in het volgende“Inkomende verbinding toestaan“.

De selectie van apparaten die nu volgt, moet worden genegeerd, omdat het inbellen voor een bestaande online verbinding gebeurt via het IP-adres of een domeinnaam die door diensten als http://www.dyn.com/ naar uw eigen computer wordt omgeleid.

Hoe een dergelijke omleiding kan worden geautomatiseerd en ingesteld, is uitvoerig beschreven door Konrad Priemer in zijn artikel “Dynamic DNS Update for the Local Homepage”.

Het volgende dialoogvenster wil weten of u VPN-verbindingen wilt toestaan, wat u activeert via het keuzerondje.

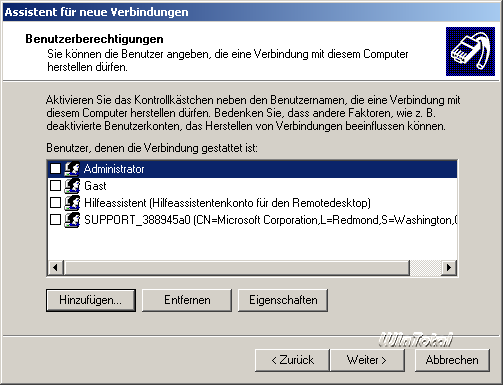

Opdat de gebruiker die de VPN-verbinding van buitenaf tot stand brengt, toegang krijgt tot het lokale netwerk, moet hij bekend zijn als gebruiker op het lokale systeem. In ons voorbeeld ontbreekt de gebruiker nog.

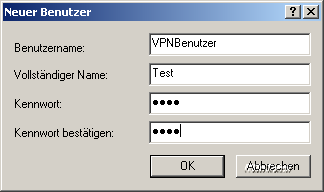

U maakt dus een nieuwe gebruiker aan via de knop “Toevoegen”.

De gast van buitenaf moet later met deze gegevens inloggen. Om veiligheidsredenen moet u geen te gemakkelijk wachtwoord kiezen.

We hebben nu de VPN-gebruiker (als accountnaam) aangemaakt en geactiveerd.

In de volgende stap definiëren we de instellingen voor het netwerk. Het TCP/IP protocol en de client voor Microsoft netwerken en (indien gewenst) het delen van bestanden en printers voor Microsoft netwerken moeten worden geactiveerd.

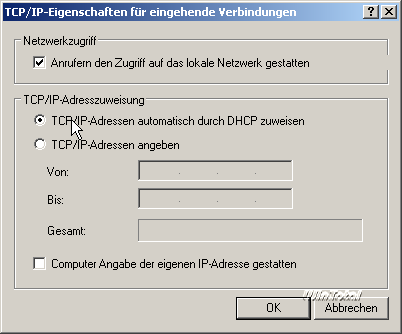

De vermelding Internet Protocol (TCP/IP) moet mogelijk worden aangepast onder “Eigenschappen”.

Netwerktoegang (hierboven) is meestal standaard geactiveerd.

Of het TCP/IP-adres van de gastcomputer automatisch via DHCP of handmatig wordt toegewezen, hangt af van de specificaties van het lokale netwerk. Het belangrijkste is dat beide computers later in hetzelfde subnet zitten (d.w.z. 192.168.x.Y, d.w.z. het IP-adres moet op beide computers identiek zijn behalve de Y).

Als beide computers elkaar niet zien na de latere test, zou dit de bron van de fout kunnen zijn. Ga in dat geval naar de opdrachtprompt (Start -> Uitvoeren -> CMD) en controleer met IPCONFIG het IP-adres van de computer. Als dit bijvoorbeeld 192.168.1.x is, kunt u ook handmatig een adresbereik kiezen van 192.168.1.x tot 192.168.1.255.

Hiermee is de instelling aan de serverzijde voltooid.

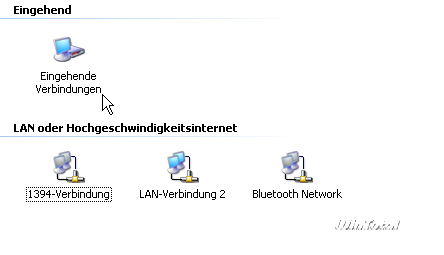

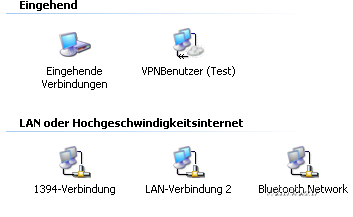

Een nieuw pictogram onder de netwerkverbindingen geeft aan dat inkomende verbindingen geactiveerd zijn. Als een computer nu de verbinding tot stand brengt, wordt hier de accountnaam weergegeven.

De client instellen

Aan de kant van de client is het opzetten van de VPN-verbinding met de VPN-server relatief eenvoudig.

Zelfs voor Windows 95 en Windows 98 bestaat de mogelijkheid om een verbinding met de VPN-server tot stand te brengen. Het enige wat nodig is, is de update 1.4 voor het inbelnetwerk (Microsoft Windows 98 Dial-Up Networking 1.4) en toegang via het inbelnetwerk.

Voor Windows 2000 en XP stelt u het contact met de VPN-server als volgt in:

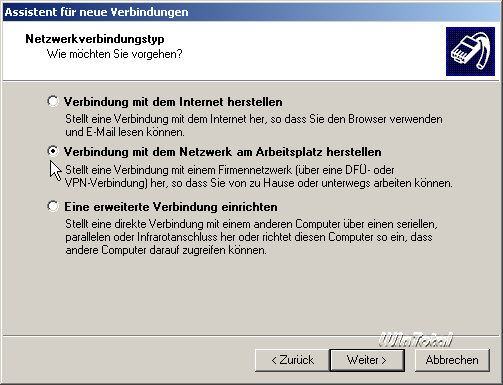

Klik onder “Netwerkverbindingen” in het “Configuratiescherm” op“Nieuwe verbinding maken” en selecteer in de volgende wizard“Verbinding maken met het netwerk op het werk“.

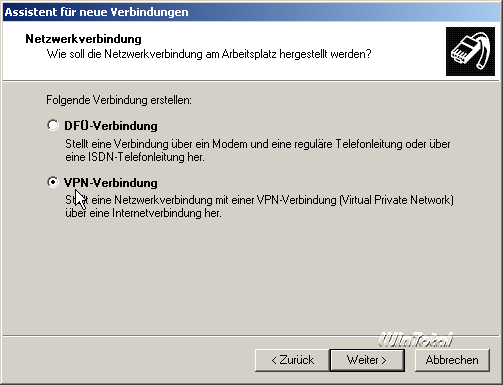

Selecteer in het volgende dialoogvenster VPN-verbinding.

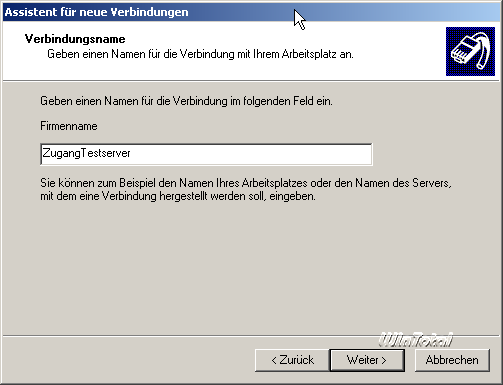

Geef de verbinding nu een naam.

Tot slot wil de wizard de bereikbaarheid van de VPN-server weten. Hier voer je ofwel de omleidingsnaam van de DYNDNS-service (zie Setup) of het huidige IP-adres van de andere partij met de VPN-server in. Aangezien dit meestal bij elk inbellen verandert, moet het voor elke verbinding opnieuw worden ingevoerd (zie “Contact opnemen” hieronder).

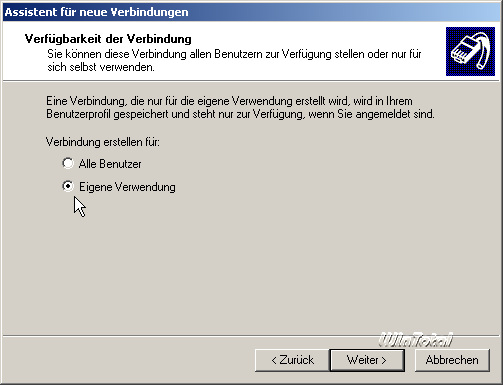

De wizard kan nu de verbinding beschikbaar maken voor alle gebruikers of alleen voor de huidige gebruiker, en als laatste kan hij ook een snelkoppeling maken op het bureaublad.

Neem contact op met

Achterhaal het IP van de server

Als de VPN-server een gewone inbelverbinding zoals DSL of ISDN gebruikt, moet de server eerst een verbinding met het internet tot stand brengen. Nu moet de “gast” per telefoon of e-mail, ICQ enz. op de hoogte worden gebracht van het huidige IP-adres van de server, zodat de gast deze ook kan aanspreken. Het huidige IP-adres kan worden achterhaald via het commando ipconfig vanaf de opdrachtprompt (Start -> Uitvoeren: cmd -> ipconfig). Hier worden eventueel meerdere IP’s weergegeven. Een IP die begint met 192.x is altijd het IP van de lokale computer en niet het IP van de internetprovider. U moet de gast dus het IP van de internetprovider meedelen.

Een elegantere manier is via een zogenaamde DYNDNS-dienst. Met behulp van tools als DirectUpdate worden deze diensten altijd automatisch op de hoogte gebracht van het actuele IP van de computer. De computer zelf is altijd bereikbaar via de DYNDNS-dienst onder dezelfde naam als hier in het voorbeeld testrechner.homedns.org.

Konrad Priemer heeft in zijn artikel “Dynamic DNS update for the local homepage” in detail beschreven hoe een dergelijke omleiding kan worden geautomatiseerd en ingesteld. De manier via een DYNDNS-dienst zou het voordeel hebben dat de gast in de VPN-verbinding altijd dezelfde naam als bestemming kan laten staan en niet steeds eerst het IP hoeft te bepalen.

Aan de clientzijde

Zoals hierboven aangegeven heeft de client eerst het IP van de doelcomputer nodig. Als dit beschikbaar is of het pad via een DYNDNS-naam is opgelost, kan het proces beginnen.

Eerst wordt een verbinding met het internet tot stand gebracht.

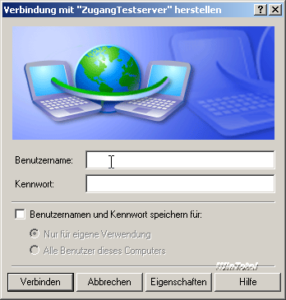

Dubbelklik op de hierboven aangemaakte VPN-verbinding en er wordt gevraagd om de gebruikersnaam en het wachtwoord. De informatie die ook op de server is ingesteld is hier nodig.

Als u het IP-adres van de server nog moet invoeren, klikt u op Eigenschappen.

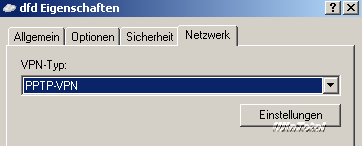

Onder Algemeen vindt u weer het veld met de gegevens van de hostcomputer. Als je het nieuwe IP van de server hebt ontvangen, vul je dat daar in. Overigens moet onder Netwerk “PPTP-VPN” als protocol worden ingesteld.

Als de verbinding zonder fouten tot stand is gekomen, verschijnt aan de serverzijde onder Netwerkverbindingen een nieuw pictogram met de geselecteerde gebruiker.

Via het contextmenu van de pictogrammen kan de verbinding aan de serverzijde worden verbroken of kan statusinformatie worden opgevraagd.

Verbinding OK, wat nu?

Als u de VPN-verbinding met succes tot stand hebt gebracht, krijgt de “gast” een IP-adres uit de adresruimte van de server. In feite bevinden beide computers zich nu in hetzelfde lokale netwerk. Als bestandsshares zichtbaar zijn voor de ingelogde gebruiker, kan hij of zij deze ook benaderen via de netwerkomgeving.

Als de client of server een spel start dat via TCP/IP in het lokale netwerk kan worden gespeeld, moeten beide computers ook hier te vinden zijn.

Toegang tot de computer op afstand

Idealiter zitten beide computers in dezelfde werkgroep. De computer op afstand verschijnt meestal niet direct in de netwerkomgeving, omdat de noodzakelijke uitzendgegevens niet via VPN worden verzonden. U kunt de externe computer echter nog steeds adresseren met UNC-paden via de adresregel in Deze computer/explorer via \IPAddress of \IPAddressShare, bijvoorbeeld \192.168.1.11Documents. U kunt ook de computernaam gebruiken in plaats van het IP-adres.

Netwerkstations kunnen ook worden aangesloten. Deze worden weer gespecificeerd via UNC-paden.

Afstandsbediening

Een heel ander werkterrein is de besturing op afstand van de server. Nadat een VPN-verbinding met de server tot stand is gebracht, kan de server volledig op afstand worden bestuurd via het programma“Remote Desktop Connection“. Het artikel Remote Control of Windows XP van PCDMicha beschrijft in detail hoe dit werkt en waar men rekening mee moet houden.

Problemen door firewall of router

Een (softwarematige) firewall of router is vaak een probleem bij mislukte VPN-verbindingen. Om de verbinding goed te laten werken moet de (software) firewall of router VPN-verbindingen naar de clients en de server kunnen toestaan. De clients vormen geen probleem. Speciale releases zijn hier meestal niet nodig. Microsoft beschrijft in KB artikel 314076 welke poorten geopend moeten worden:

Voor PPTP is poort 1723 TCP aan de serverzijde voldoende, dat wil zeggen dat deze poort moet worden doorgegeven aan de VPN-server.

De verbinding werkt echter niet met alle routers. Om de VPN-server achter de router toegankelijk te maken, moet de router inkomende PPTP-verbindingen doorsturen naar het lokale netwerk (port forwarding) of de firewall moet ze doorlaten. PPTP gebruikt echter geen TCP/UDP maar GRE (Generic Routing Encapsulation) als transportprotocol (protocolnummer 47). Niet alle routers kunnen dit doorsturen naar een VPN-server. Veel fabrikanten bedoelen met VPN-mogelijkheid alleen dat de router verbinding kan maken met een VPN-server, maar niet voor een VPN-server functioneert.

Het probleem is dus de router/firewall vóór de VPN-server. Ofwel moet het GRE-protocol voor de servercomputer ook hier worden doorgestuurd, ofwel moet de computer volledig worden vrijgesteld van de firewall (of die van de router) (meestal DMZ genoemd, ook al is het meer een blootgestelde host). De tweede oplossing maakt de computer echter kwetsbaar voor alle aanvallen van buitenaf en zou daarom alleen een noodoplossing moeten zijn.

Een VPN-server werkt zonder problemen op bijvoorbeeld Vigor-routers van Draytek of de Fritz-Fon-Box DSL. Sommige routertypes bieden zelfs een ingebouwde VPN-server, die kan worden uitgeschakeld ten gunste van de Windows VPN-server.

Bij andere fabrikanten helpt alleen trial and error: Wellicht is het mogelijk het GRE-protocol door te sturen naar de VPN-server door zijn IP-protocolnummer 47 op te geven. Bij de Kerio firewall bijvoorbeeld kan GRE worden toegevoegd via “Geavanceerd” -> Protocol “Overig” en “Protocolnummer 47”.

Met de Fritz-Fon-Box DSL als voorbeeld zijn hier de juiste aandelen (geel gemarkeerd) :

Windows Firewall vanaf Service Pack 2

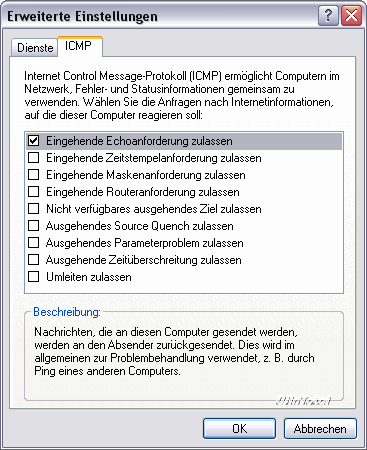

De firewall die in het servicepack is opgenomen stelt zichzelf automatisch in wanneer een VPN-server wordt aangemaakt en hoeft meestal niet verder te worden geconfigureerd. De instellingen zijn te vinden via de Windows Firewall – > Geavanceerd -> Instellingen [van de gebruikte netwerkverbinding] (bijvoorbeeld de standaard LAN-verbinding). Windows opent hier de juiste poorten voor PPTP en L2TP. Als u alleen PPTP gebruikt, kunt u de andere twee serverdiensten uitschakelen.

Iets anders om op te merken is het inschakelen van “Inkomende echo verzoeken toestaan” op het ICMP tabblad. Dit vergemakkelijkt probleemoplossing of diagnose, omdat de servercomputer anders niet reageert op ping-verzoeken.

Gebruik niet dezelfde IP-netwerken

Zoals hierboven beschreven krijgt de client een ander IP van de server en wordt zo opgenomen in het remote netwerk. Er ontstaat een probleem als de client zich lokaal al in dezelfde IP-adresruimte bevindt als het externe netwerk. Als de client zich in het 192.168.1.x-netwerk bevindt en via VPN verbinding maakt met een netwerk dat ook deze adresruimte gebruikt, werkt de VPN-verbinding niet omdat de pakketten alleen lokaal worden verzonden. Daarom moet ervoor worden gezorgd dat de computers lokaal andere IP-adresruimten gebruiken. Wie via software of router een DHCP-server gebruikt, moet daarom de adresruimte wijzigen.

Een ander probleem doet zich voor wanneer de internetverbinding wordt gedeeld. Hier wijst XP automatisch adressen toe van het 192.168.0.x netwerk. Als beide partijen deze adresruimte gebruiken, moet deze aan één kant worden gewijzigd. Als beide zijden de Internet connection share gebruiken, weten we helaas geen manier voor Windows 2000 ff.

Internetverbinding werkt niet meer bij gebruik van VPN

Als een client-pc via VPN verbonden is met een VPN-server, lijkt de internetverbinding niet meer te werken.

De reden hiervoor is dat de VPN-server zich als nieuwe gateway opstelt en het IP-verkeer nu in de VPN-tunnel wordt gestuurd.

U kunt dit gedrag echter gemakkelijk uitschakelen.

Selecteer in het gebied “Netwerkverbindingen” de eigenschappen van de VPN-verbinding, ga naar het tabblad “Netwerk” en selecteer de eigenschappen van het internetprotocol. Opnieuw onder “Geavanceerd” staat bij Algemeen een selectievakje“Standaardgateway voor extern netwerk gebruiken“. Als deze optie is uitgeschakeld, werkt de internettoegang zoals gebruikelijk.

Meerdere verbindingen, Windows Server

Als je meer dan één VPN-verbinding nodig hebt, ben je aangewezen op hulp van buitenaf. Een echte Windows 2003 server (ook SBS) of een Linux installatie kan hier gebruikt worden.

Microsoft beschrijft in artikel 323441 hoe u een VPN-server onder Windows 2003 Server kunt opzetten.

Volgens de ervaring van de gemeenschap zijn zeer goede resultaten behaald met FLi4L. De gratis Linux-router wordt geleverd op een bootable diskette en heeft alleen een oude 486-computer nodig om alle routingtaken en dus ook die van een VPN-server uit te voeren.

Nog meer problemen?

Microsoft zelf geeft in KB artikel 314076 tips voor het oplossen van problemen als er foutmeldingen verschijnen bij het tot stand brengen van een verbinding. Verdere aanspreekpunten zijn het WinTotal forum in de sectie Netwerk of NetzwerkTotal.

Een alternatief voor de Microsoft VPN is de gratis OpenVPN, waarmee volgens sommige gebruikers veel minder problemen zijn op het gebied van games.