Ransomware is momenteel wereldwijd de grootste IT-dreiging, zowel voor particuliere gebruikers als voor bedrijven en overheden. In het volgende artikel leert u wat ransomware is, hoe u besmet kunt raken, welke maatregelen u moet nemen bij een besmetting en wat de beste beschermingsmethoden tegen ransomware zijn.

De term is afgeleid van het Engelse “ransom”, wat “losgeld” betekent.

Maak regelmatig back-ups en houd deze gescheiden van het systeem. Daarnaast zou een actieve, up-to-date virusscanner en de installatie van patches voor Windows en programma’s standaard moeten zijn.

Schakel het systeem onmiddellijk uit om verdere versleuteling te voorkomen. Neem vervolgens rustig een aantal stappen, die we in dit artikel beschrijven.

Inhoudsopgave

1. definitie van ransomware

Er is geen duidelijke definitie van ransomware. De term is echter afgeleid van ransom, wat losgeld betekent. Ransomware blokkeert de toegang tot de pc of gegevens en eist losgeld in een cryptocurrency zoals Bitcoin van de gebruiker om de gegevens vrij te geven.

Er zijn ook Trojaanse paarden die alleen bestanden versleutelen of verwijderen, maar geen losgeld eisen. Deze malwareprogramma’s worden ook ransomware genoemd. Een andere term voor ransomware is crypto- of afpersingstrojan.

Malware: Malware staat voor “kwaadaardige software” en omvat volgens de definitie alle soorten kwaadaardige software zoals virussen, Trojaanse paarden, wormen, spyware, rootkits, cryptominer en natuurlijk ransomware.

Wat aanvankelijk alleen bedoeld was als grap of machtsvertoon van hackers, is inmiddels uitgegroeid tot een winstgevend werkterrein voor criminele groepen. De aanvallen zijn gericht op grote ondernemingen, recentelijk nog op Media Markt en Saturn in november 2021, of openbare instellingen (ziekenhuizen, energieleveranciers) en dwingen de getroffen bedrijven losgeld te betalen , vaak in de orde van grootte van 6 of 7 cijfers, als zij hun gegevens snel terug willen krijgen zonder het bedrijfsproces wekenlang quasi-stil te leggen. Uit een onderzoek in de VS naar losgeldbetalingen voor de eerste helft van 2021 blijkt dat alleen al in Amerika meer dan 590 miljoen US dollar is betaald. Het cijfer maakt al duidelijk hoe lucratief de business is geworden voor criminele hackersgroepen. Maar er zijn ook Robin Hood-hackers die buitgemaakte losgelden doneren aan goede doelen, zoals de BBC meldde.

Het Duitse Federale Bureau voor Informatiebeveiliging, of BSI, stelt in zijn situatieverslag van 2021 dat cyberafpersing de grootste digitale dreiging aan het worden is.

2 Welke ransomware is bekend?

Ransomware komt in een grote verscheidenheid aan vormen met verschillende aanvalspatronen, distributiekanalen en versleutelingen. Ransomware muteert vaak: reeds bekende malware wordt zodanig aangepast dat deze bij nieuwe aanvallen niet meer zo gemakkelijk kan worden opgespoord. De website bleib-virenfrei.de somt momenteel 468 ransomware-varianten op met de gebruikte bestandsextensies en losgeldeisen. Voor sommige ransomware-varianten zijn gratis decoderingstools beschikbaar, maar niet voor alle.

De bekendste crypto-Trojan was en is WannaCry, die in 2017 in tal van landen misbruik maakte van een beveiligingslek en zich daardoor snel kon verspreiden. Omdat er aanvankelijk geen patch was van Microsoft voor de verouderde systemen zoals Windows XP of Windows Server 2003, vond de malware hier een vruchtbare bodem met veel verouderde systemen. Het meest prominente slachtoffer van WannaCry was Deutsche Bahn. Naast de veelvuldige vertragingen was ook de losgeldbrief zichtbaar op de displayborden.

Momenteel zijn de belangrijkste ransomwarefamilies die in omloop zijn Revil, Emotet, Ryuk, Maze, Hive en Clop. Volgens Sophos’ Ransomware Report 2021 selecteren de hackersgroepen specifiek slachtoffers voor hun aanvallen in plaats van te vertrouwen op willekeurige verspreiding in de stijl van WannaCry.

3 Hoe kun je ransomware vangen?

3.1 Kwetsbaarheden in het besturingssysteem en programma’s

Er zijn altijd beveiligingslekken in zowel Windows als andere besturingssystemen, die hackers uitbuiten voor aanvallen en kwaadaardige code injecteren op de doelsystemen. Voor Windows-gebruikers is daarom vooral de maandelijkse Microsoft Patchday relevant, omdat Microsoft hier onbekende, maar ook reeds bekende beveiligingslekken openbaar maakt en daarvoor fixes aanbiedt. Besturingssystemen die niet meer worden onderhouden, zoals Windows XP of Windows Vista, maar ook Windows 7 voor particuliere gebruikers, mogen daarom niet meer worden gebruikt.

Geïnstalleerde programma’s zoals browsers, Office-toepassingen of serverdiensten zijn echter ook typische toegangspoorten voor ransomware, zoals onlangs in de zomer van 2021 duidelijk werd aangetoond door talrijke aanvallen waarbij gebruik werd gemaakt van een gat in de Exchange-server. Houd daarom de software die u gebruikt up-to-date. Apps uit de Microsoft Store kunnen zichzelf updaten, wat enorme voordelen heeft voor het onderhoud van het systeem.

3.2 Onbekende programma’s draaien

Draai geen software waarvan u de herkomst en de downloadbron niet absoluut veilig acht. Op internet worden herhaaldelijk bekende programma’s gecombineerd met malware en via zoekopdrachten van gebruikers gedownload. Blijf ook af van “cracks” of “key generators” van het internet om shareware te ontgrendelen of permanent te gebruiken. Downloads uit de donkere hoeken van het internet kunnen van alles bevatten.

3.3 Onbekende links en bijlagen in e-mails

Een derde toegangspoort voor ransomware zijn e-mails en hun bijlagen. Aanvallers gebruiken valse e-mails om te proberen de gebruiker over te halen tot interactie met een link of een bijlage. Zodra u deze bijlage opent of de link volgt, begint een aanvalspoging via een speciaal geprepareerde website of malware in de bijlage.

Wat moet ik doen als ik ben getroffen door ransomware?

De BSI heeft hulpmiddelen en reacties in geval van schade samengevat in een gids die bedrijven kunnen downloaden. De punten na een besmetting zouden zijn:

- Incident Response

Deze technische term verwijst naar het snel beperken van de schade door het systeem los te koppelen van het netwerk en de hardware uit te schakelen. Dit voorkomt externe toegang en de encryptie van gegevens die nog niet geïnfecteerd zijn. - Geen betaling van het losgeld

Er is geen garantie dat de daders de gegevens na gebruik weer ontgrendelen. Het betalen van losgeld zou de daders ook verder aanmoedigen om door te gaan met nieuwe aanvallen met als doel verdere betalingen aan andere bedrijven. - Doe aangifte bij de politie

Zelfs als het er niet op lijkt: In de afgelopen jaren hebben de Duitse opsporingsinstanties aanzienlijk meer expertise verworven om niet alleen de oorzaken van malware-aanvallen vast te stellen, maar in individuele gevallen ook met succes criminele groepen te identificeren en te arresteren. Dit is momenteel echter nog steeds een uitzondering. Door nauwe samenwerking tussen verschillende staten worden hackersgroepen echter steeds vaker opgespoord, zoals blijkt uit recente successen van Europol of de LKA Baden-Württemberg, die een dader uit Rusland heeft geïdentificeerd. - Externe deskundigheid

Wat voor particuliere gebruikers de uitzondering blijft, is nu realiteit voor grotere bedrijven: externe IT-forensische deskundigen onderzoeken het systeem om de exacte locatie van de aanval en de omvang van de schade vast te stellen. De laatste jaren heeft zich een zeer grote markt van aanbieders voor dergelijke opdrachten gevormd, en hun hulp en ervaring is ook vaak nodig.

4.1 Hulp voor particuliere gebruikers

In de private sector zijn de mogelijkheden na een besmetting met ransomware beperkt.

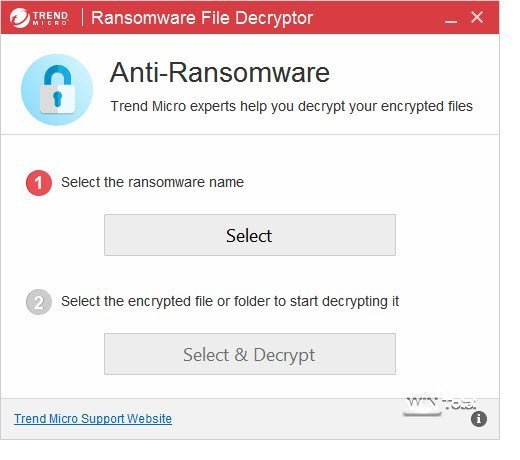

Schakel het systeem onmiddellijk uit. De geïnfecteerde gegevensdrager mag alleen in een veilige omgeving met een ander besturingssysteem worden onderzocht en niet geïnfecteerde en reeds versleutelde bestanden moeten naar een andere gegevensdrager worden gekopieerd. Mogelijk is er al een decryptor voor de ransomware om de gegevens te ontsleutelen. Versleutelde bestanden hebben vaak een andere extensie, bijvoorbeeld .aes_ni of .aes256 voor de AES_NI ransomware. De lijst met bekende ransomware van bleib-virenfrei.de helpt hier ook.

Installeer vervolgens Windows opnieuw door de harde schijf/SSD tijdens de installatie volledig te formatteren. Wij raden af om het systeem via een virusscanner van de ransomware te zuiveren, ook al geven fabrikanten als AVAST op internet instructies voor het verwijderen van ransomware. U heeft geen zekerheid of er andere malware wortel heeft geschoten die een virusscanner niet kan detecteren en vervolgens verwijderen.

Als uw gegevens bijzonder belangrijk voor u zijn en u niet over een back-up beschikt, kunt u ook tegen betaling gebruikmaken van tal van gespecialiseerde diensten voor gegevensherstel.

5 Hoe kan ik me het best beschermen tegen ransomware?

5.1 Actieve virusbescherming zou standaard moeten zijn

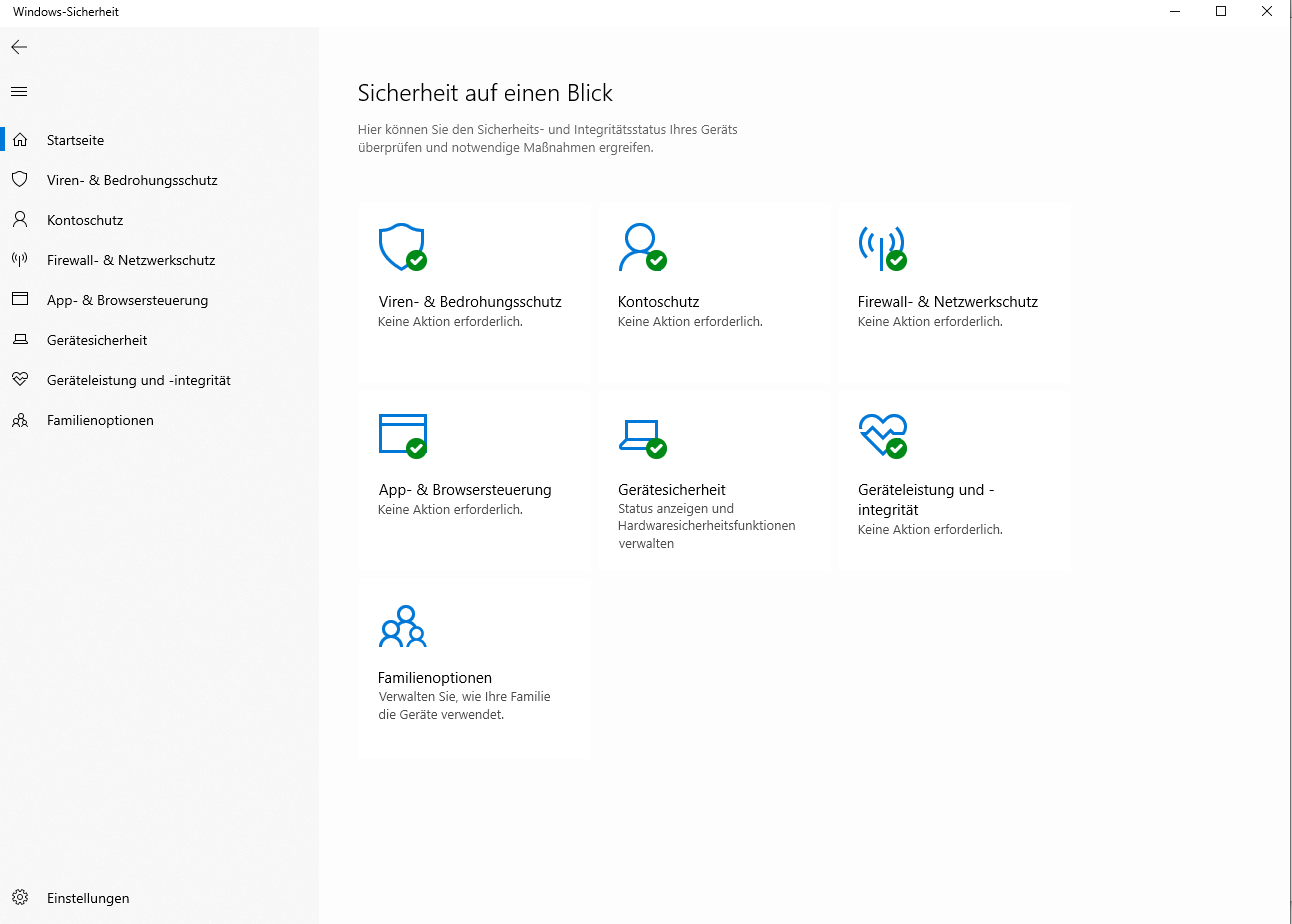

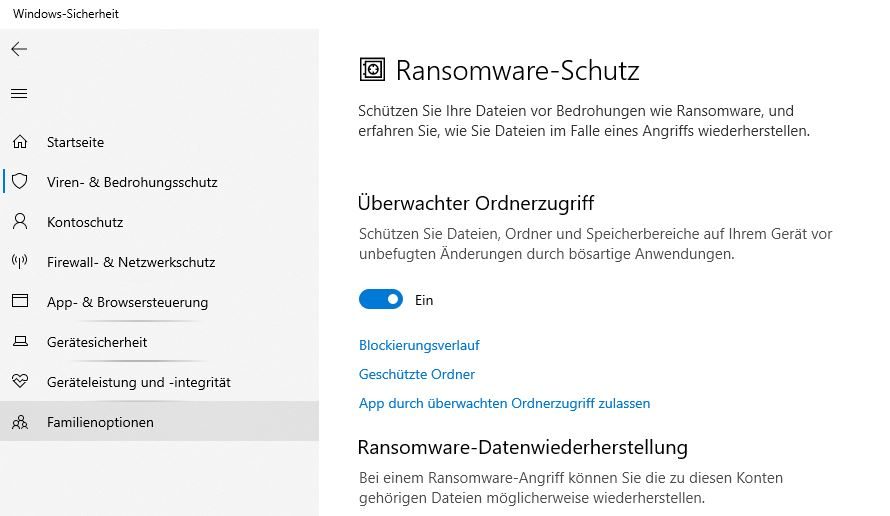

Naast Windows Defender, dat al voldoende bescherming biedt als onderdeel van Windows Security in Windows 10 en Windows 11, zijn er ook veel goede gratis virusscanners, zoals onze vergelijking uit 2020 laat zien. Of je kiest voor de oplossing van Microsoft of een andere fabrikant blijft een kwestie van persoonlijke voorkeur. Windows Defender biedt volgens veel experts de beste integratie in het besturingssysteem en kan met de functie Monitored Folder Access effectief beschermen tegen ransomware.

Bewaakte maptoegang beschermt bestanden en mappen tegen ongeoorloofde wijzigingen, waardoor het voor Trojaanse paarden moeilijker wordt om ze bijvoorbeeld te versleutelen of te verwijderen. In de configuratie kunt u zelf de beschermde mappen bepalen en ook apps en programma’s definiëren die worden uitgesloten van bewaking. Dit is bijvoorbeeld praktisch als u met een tool in een batch talloze beeldbestanden wilt hernoemen of converteren en vervolgens de oude bestanden wilt verwijderen. Om Windows toe te staan dit te doen, kunt u een uitzondering voor het hulpmiddel definiëren.

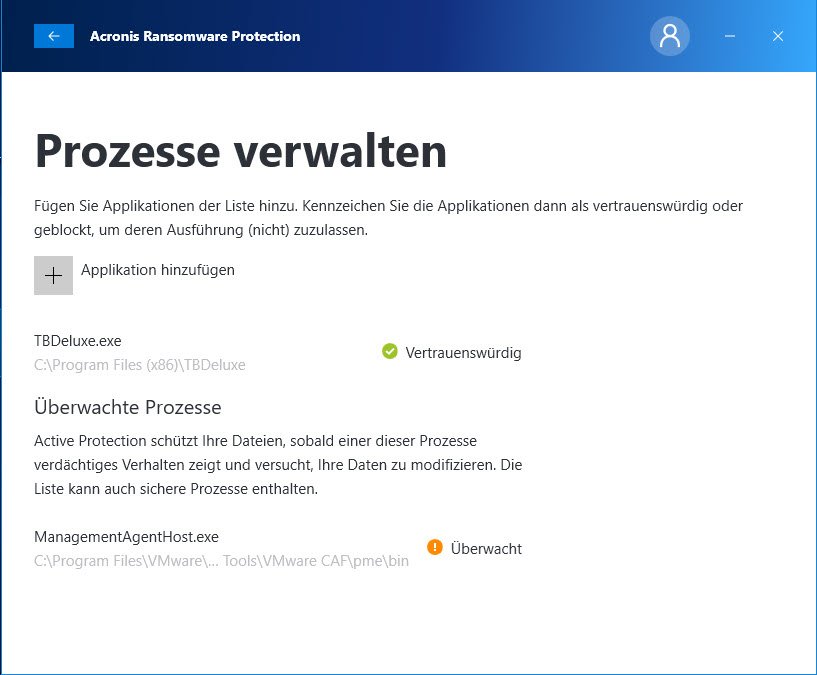

Tools als de gratis Acronis Ransomware Protection of Malwarebytes Anti-Ransomware werken analoog aan de gemonitorde maptoegang van Windows. Deze tools controleren het systeem op verdachte processen en stoppen hun actie totdat de gebruiker toestemming geeft. Acronis True Image 2021 heeft de functie al ingebouwd in de abonnementsvariant. Ook fabrikanten als Kaspersky hebben ransomwarebescherming in hun producten geïmplementeerd.

5.2 Maak regelmatig back-ups van belangrijke bestanden

Ransomware versleutelt alle bestanden. Daarom is het des te belangrijker dat u regelmatig back-ups maakt met gegevens die voor u belangrijk zijn. In ons artikel “Strategieën voor bescherming tegen ransomware Trojaanse paarden” hebben we verschillende opties voor goede back-ups van gegevens gepresenteerd. Het is belangrijk dat u back-ups volledig gescheiden houdt van het systeem. Als de back-upgegevens rechtstreeks vanaf de pc toegankelijk zijn, kan de ransomware ook back-ups versleutelen! Een cloud back-up met de klassieke diensten zoals Dropbox, OneDrive en Co. is dus geen veilige back-up als deze opslagplaatsen rechtstreeks vanuit Windows toegankelijk zijn.

5.3 Houd Windows en zijn programma’s up-to-date

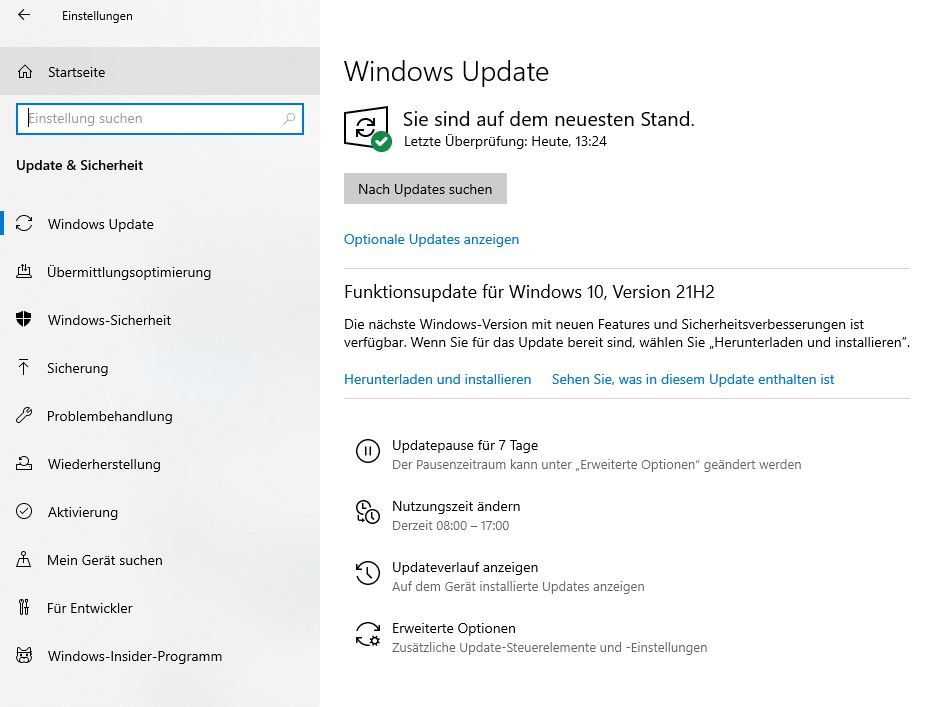

Automatische Windows updates moeten standaard in uw Windows zitten. U kunt dit instellen in de instellingen van Windows 10 en Windows 11.

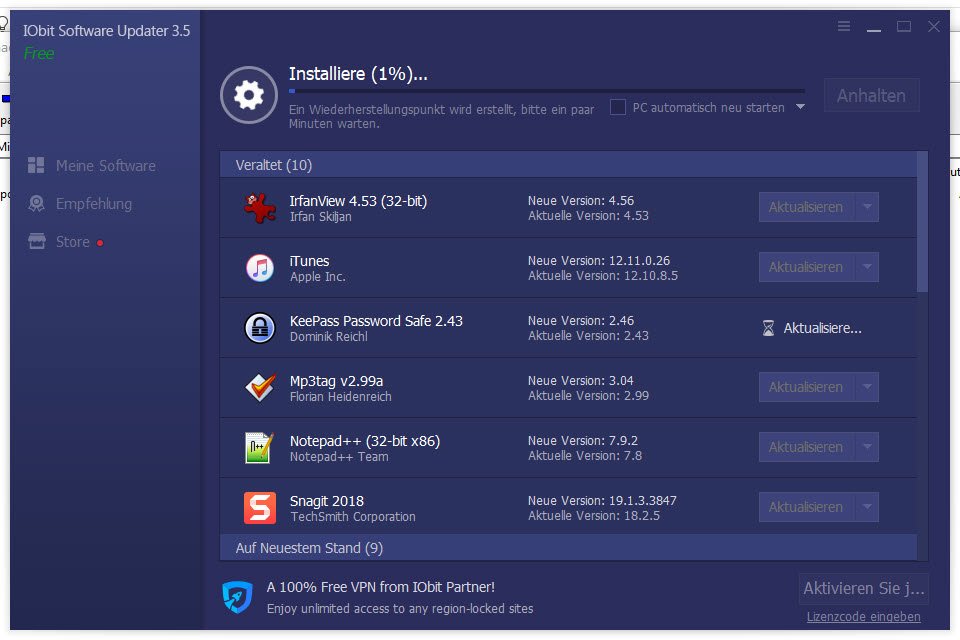

Daarnaast bieden veel programma’s de mogelijkheid om te controleren op nieuwe versies en de gebruiker daarover te informeren. Apps uit de Microsoft Store kunnen zelfstandig worden bijgewerkt en verdienen daarom de voorkeur boven de klassieke installatievarianten. Tools als de IObit Software Updater of Sumo kunnen worden gebruikt om de pc te scannen op verouderde programma’s.

5.4 Voer onbekende programma’s of koppelingen alleen uit in een geïsoleerde omgeving

Met virtuele machines zoals Hyper-V, VMware of VirtualBox kunt u onbekende software draaien in een veilige omgeving en hoeft u zich geen zorgen te maken dat uw echte systeem wordt aangevallen door mogelijke malware. Er zijn momenteel geen aanvallen bekend waarbij malware heeft kunnen uitbreken uit een virtueel systeem.

In ons artikel Hackeraanvallen: Emergency and Preventive Measures, vindt u meer informatie over hoe u uzelf of uw bedrijf kunt beschermen tegen aanvallen en welke maatregelen u moet nemen in geval van nood.