Wanneer u vanaf uw computer of smartphone een e-mail verstuurt, wilt u natuurlijk niet dat onbevoegden deze stiekem kunnen lezen. Hoewel veel internetproviders al zorgen voor een veilige transportroute en meer gegevensbescherming online door middel van SSL-encryptie, betekent dit niet dat uw berichten volledig beschermd zijn tegen vreemde ogen. Met PGP-codering kunt u zich beschermen tegen afluisteren door autoriteiten, instellingen of grote bedrijven en tegelijkertijd de integriteit en authenticiteit van ontvangen berichten aantonen.

- De eerste versie van PGP bestond al in 1991: de computerwetenschapper Philip R. Zimmermann wilde gebruikers hiermee vooral beschermen tegen de nieuwsgierigheid van de geheime diensten.

- Ook de voormalige CIA-medewerker en klokkenluider Edward Snowden gebruikte PGP om gegevens te beschermen tegen ongeoorloofde toegang.

- In 2010 werd PGP voor ongeveer 300 miljoen dollar eigendom van de Symantec Corporation.

Inhoudsopgave

Wat is PGP-codering?

De afkorting PGP staat voor “Pretty Good Privacy” en betekent zoiets als “Echt goede privacy”. Het verwijst naar een versleutelingstechniek voor e-mails die werkt met behulp van digitale handtekeningen. Dit maakt het mogelijk voor gebruikers om te controleren of een bericht werkelijk afkomstig is van de afzender die erin wordt vermeld.

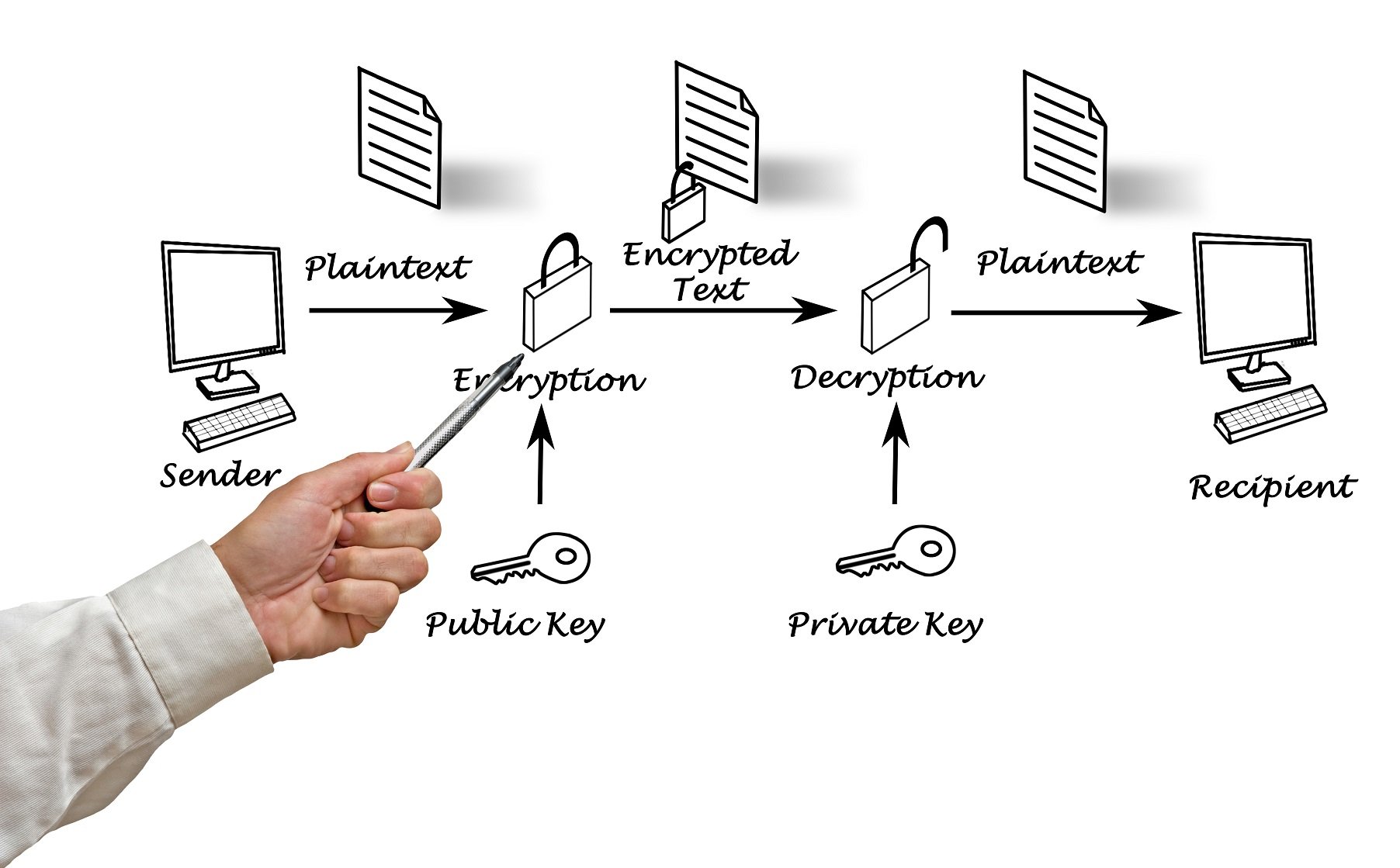

PGP is een zogenaamd“asymmetrisch cryptosysteem“. Dit betekent dat het gebaseerd is op een publieke sleutelinfrastructuur waarin zowel publieke sleutels als privésleutels bestaan. De betrokken partijen hebben dus geen gemeenschappelijke sleutel nodig voor de communicatie: elke deelnemer heeft zijn eigen sleutelpaar, dat bestaat uit een openbare en een privésleutel.

Met PGP kunt u uw privacy beschermen. Dit geldt in de eerste plaats voor elektronische correspondentie, maar de technologie zorgt er ook voor dat derden de bestanden niet kunnen manipuleren. Naast de mogelijkheid om e-mails end-to-end (d.w.z. langs het gehele overdrachtstraject) te versleutelen, biedt het ook een gestandaardiseerd bestandsformaat voor digitale handtekeningen. U kunt PGP zowel in Outlook gebruiken als (in de vorm van een browser plug-in) met alle gangbare webmaildiensten.

Goed om te weten: Op iOS wordt alleen de S/MIME standaard ondersteund voor end-to-end encryptie, wat betekent dat PGP eigenlijk niet werkt op iPhones en iPads . Als u PGP echter ook op uw Apple-apparaat wilt gebruiken, kunt u uw toevlucht nemen tot tools van derden, zoals oPenGP of iPGMail, die zelf PGP-sleutelparen genereren.

Hoe werkt PGP-codering?

Zoals gezegd gebruikt PGP publieke en private sleutels voor encryptie. Deze bestaan uit een reeks getallen die worden weergegeven in een tekstdocument. Zo kunnen ze ook gemakkelijk worden opgeslagen of verzonden.

PGP heeft twee basisfuncties:

- E-mails versleutelen: Berichten of bestanden worden gecodeerd met de publieke sleutel van de ontvanger. Ontcijfering is alleen mogelijk met de privésleutel van de ontvanger.

- Documenten ondertekenen: Om de authenticiteit en betrouwbaarheid van teksten of documenten te garanderen, kan de verzender een digitale handtekening toevoegen. Hiervoor genereert PGP een unieke “vingerafdruk” op basis van cryptografische hashprocedures. Deze wordt door de verzender versleuteld en kan aan het bericht of bestand worden toegevoegd.

Om de gecodeerde en ondertekende berichten achteraf weer leesbaar te maken, moet je verschillende stappen doorlopen. Eerst worden de gegevens gedecodeerd met de privésleutel van de ontvanger. Daarna zijn ze beschikbaar als platte tekst, maar nog steeds beveiligd met een digitale handtekening.

Nu wordt, om de authenticiteit van de afzender te garanderen, een digitale vingerafdruk gegenereerd van de platte tekst van het bericht. Hiervoor gebruikt PGP dezelfde cryptografische hashprocedure die de afzender heeft gebruikt.

Tegelijkertijd decodeert PGP de handtekening met de publieke sleutel van de afzender en vergelijkt het resultaat met de zojuist bepaalde digitale vingerafdruk. Als de tekenreeksen overeenkomen, is het bericht daadwerkelijk afkomstig van de afzender.

Let op: PGP versleutelt alleen de inhoud (bijv. teksten of afbeeldingen), de onderwerpregels van uw mails blijven leesbaar. Dit betekent dat het ondanks de versleuteling nog steeds mogelijk is om te zien met wie je hebt gecommuniceerd.

Het principe van PGP beveiliging is gebaseerd op een betrouwbare toewijzing van de publieke sleutel aan een specifieke persoon. Naast persoonlijke verificatie (bv. aan de telefoon) of een digitale certificeringsautoriteit kan de uitwisseling ook plaatsvinden via het zogenaamde WOT (“Web of Trust”).

2.1 Web of Trust – Controle is beter!

Het Web of Trust is een gedecentraliseerd alternatief voor de PKI-procedure, dat beoogt een online netwerk van vertrouwensstructuren tussen individuele gebruikers tot stand te brengen.

De authenticiteit van de PGP-sleutels wordt gegarandeerd door middel van bevestigingen van de deelnemers op verschillende vertrouwensniveaus. In tegenstelling tot PKI zet een andere persoon bij WOT een digitale handtekening op een sleutel, nadat hij zich heeft verzekerd van de identiteit van de houder.

In de WOT worden de sleutels opgeslagen in speciale mappen en in de vorm van sleutelbindingen:

- In de openbare sleutelring worden de openbare sleutels (eigen en van derden) en hun certificaten opgeslagen.

- De private sleutelring bevat alleen de eigen sleutels van de gebruiker.

Met behulp van OpenPGP is het in WOT ook mogelijk na te gaan hoe betrouwbaar de andere partij is, en is het ook mogelijk mensen zelf te classificeren.

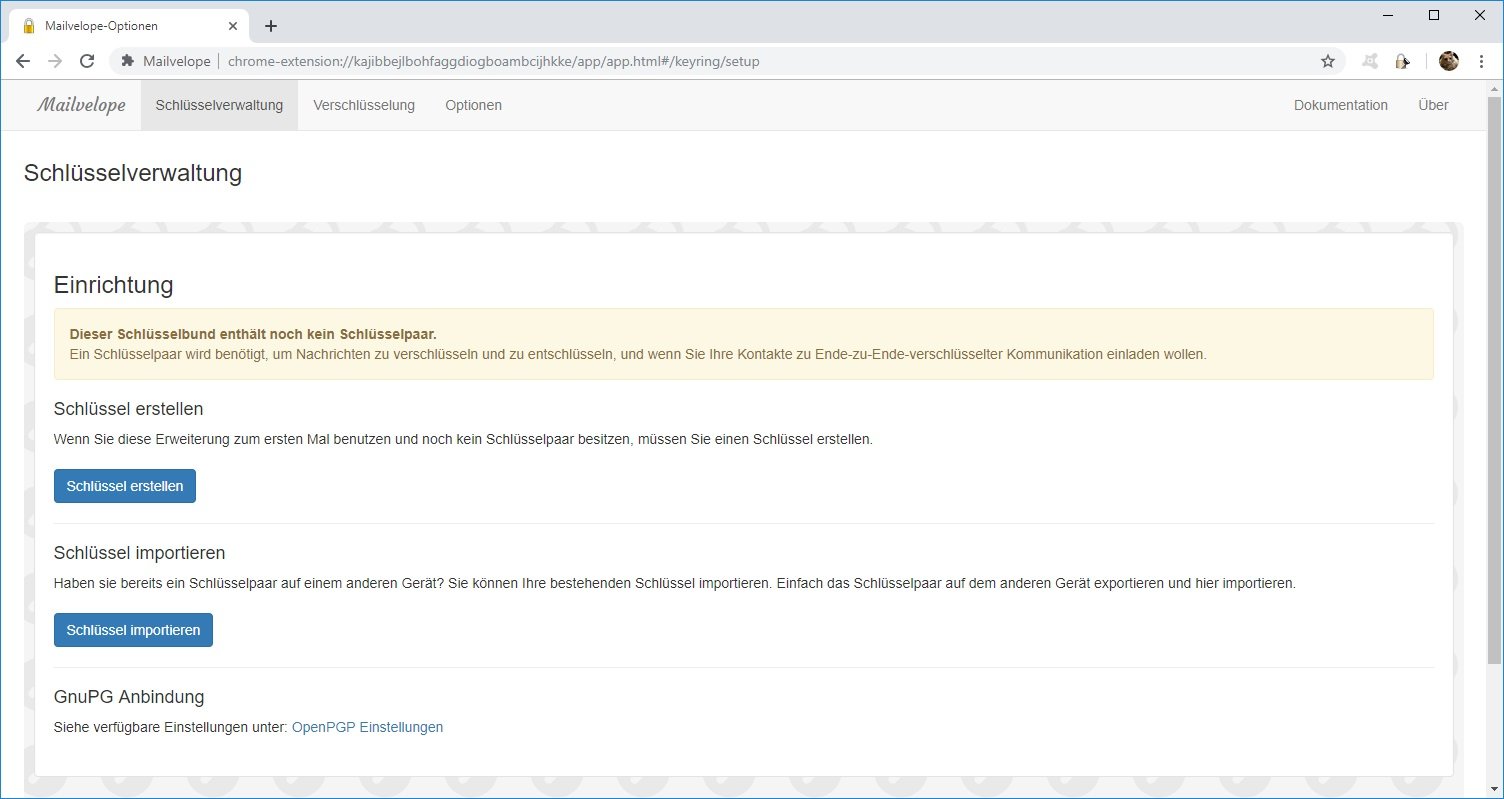

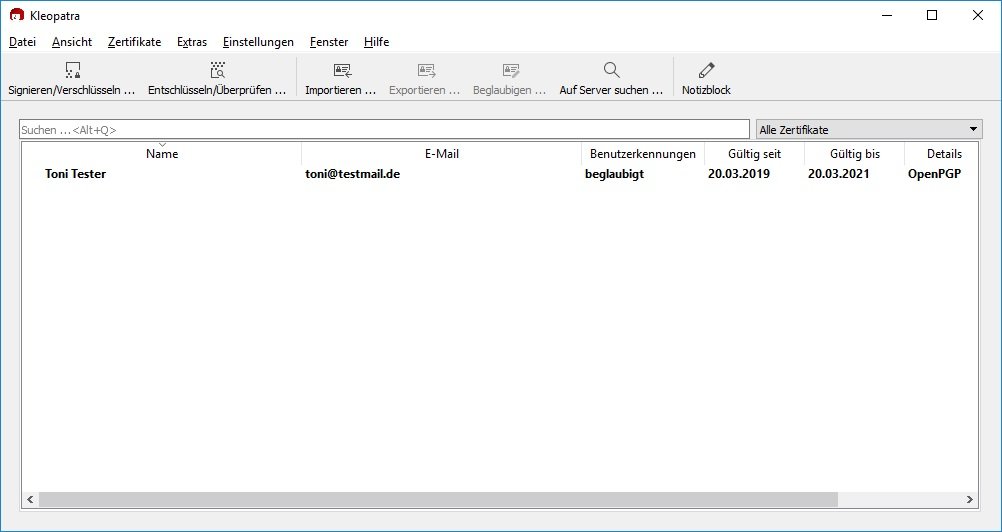

Onder Windows kunt u een PG-sleutel maken met behulp van het gratis programma Gpg4Win. Duidelijke instructies en uitleg over het instellen ervan vindt u bijvoorbeeld hier.

Hoe veilig is PGP-codering? Welke kwetsbaarheden zijn er?

Zoals bijna elk beveiligingssysteem heeft de PGP-technologie natuurlijk bepaalde kwetsbaarheden die aanvallers kunnen uitbuiten. We hebben de belangrijkste punten waar u zich bewust van moet zijn samengevat in de volgende sectie.

3.1 Vertrouw geen enkele sleutel die u niet zelf hebt vervalst!

Als een openbare sleutel wordt gebruikt, moet er altijd voor worden gezorgd dat deze niet wordt vervalst. Openbare sleutels worden vaak opgeslagen op servers waar veel mensen lees- en schrijftoegang hebben. Het is dus niet verwonderlijk dat er in het verleden zelfs vervalste sleutels zijn verschenen op officiële PGP-sleutelservers, die zelfs dezelfde handtekeningen hebben als de originelen.

In principe moet u een nieuw ontvangen publieke sleutel alleen vertrouwen als u die rechtstreeks en via een veilig kanaal van de afzender hebt ontvangen of als een betrouwbaar persoon de authenticiteit ervan kan bevestigen.

Goed om te weten: Een vervalste PGP-sleutel kan bijvoorbeeld worden geïdentificeerd met behulp van de vingerafdruk. De tekenreeks is uniek voor elke gegenereerde sleutel en kan in geval van twijfel ook op de telefoon worden vergeleken.

3.2 Voor het coderen is na het ondertekenen

Een van de grootste nadelen van PGP is de coderingsvolgorde: het ondertekenen van een bericht gebeurt altijd vóór het versleutelen. Dit betekent dat de ontvanger het zou kunnen doorsturen naar een andere persoon onder een valse afzender nadat het ontcijferd is. Als de ontvanger niet zijn eigen handtekening gebruikt, wordt de indruk gewekt dat het bericht rechtstreeks van de oorspronkelijke afzender komt.

3.3 Zodra de worm in …

Malware kan ook een bedreiging vormen voor de beveiliging van PGP. Zo zijn er bepaalde Trojaanse paarden die speciaal zijn ontwikkeld om de privésleutel of zelfs de platte tekst te bespioneren en op de achtergrond door te sturen naar een onbevoegde derde partij.

Sommige virussen en wormen kunnen ook het gedrag vanPGP beïnvloeden, bijvoorbeeld handtekeningen worden niet meer zuiver gecontroleerd of er wordt valse informatie gegeven over de gebruikte sleutels. Het feit dat de broncode van PGP nu helaas wijd verspreid en praktisch publiek toegankelijk is, maakt het voor hackers nog gemakkelijker om hun criminele activiteiten uit te voeren. Er is niet meer voor nodig dan programmeerkennis om de relevante passages in de broncode te veranderen.

PGP zelf heeftgeen bescherming tegen malware, maar in tijden van toenemende cybercriminaliteit zou uw computer (of het nu Apple of Windows is) toch up-to-date virusbescherming moeten hebben geïnstalleerd.

Goed om te weten: Het grootste gevaar bij PGP is dat uw privésleutel in handen van een aanvaller kan vallen. Ken een zo veilig mogelijk wachtwoord toe en geef de sleutel in geen geval aan derden!