U ontvangt een e-mail van uw huisbank waarin u wordt gevraagd de inloggegevens voor uw online bankrekening te bevestigen. Enkele dagen later ontdekt u dat onbekenden enkele duizenden euro’s van uw rekening hebben gestolen. Scenario’s als deze zijn het gevolg van zogenaamde DNS-spoofing, waarbij hackers uw verzoeken aan het internet stiekem omleiden naar valse websites om zo uw gevoelige gegevens te bemachtigen. In dit artikel leert u hoe DNS-spoofing werkt en wat u kunt doen om u tegen dergelijke aanvallen te beschermen.

- DNS spoofing was een populaire vorm van aanval, vooral in de begindagen van het internet.

- De spoofing-aanval wordt vaak uitgevoerd onder het mom van schijnbaar gerenommeerde websites.

- Door zich voorzichtig te gedragen kan de pc-gebruiker zelf het meest bijdragen tot het voorkomen van DNS spoofing-aanvallen.

Inhoudsopgave

Wat is DNS spoofing?

DNS-spoofing staat voor een hele reeks aanvallen waarbij informatie die op de DNS-server is opgeslagen, wordt vervangen met als doel de gebruiker om te leiden naar een valse website. Zo kunnen bijvoorbeeld gevoelige gegevens worden onderschept of kan malware op het systeem worden geïntroduceerd.

Er wordt een fundamenteel onderscheid gemaakt tussen twee soorten aanvallen:

- Bij DNS cache poisoning wordt valse informatie in de DNS-cache van de gebruiker gesmokkeld.

- Bij DNS-spoofing daarentegen wordt valse informatie verzonden door middel van IP-spoofing.

Goed om te weten: Een verwante vorm van DNS-aanval is de zogenaamde DNS-kaping, waarbij de hackers het DNS-systeem zo manipuleren dat het opzettelijk valse antwoorden geeft.

https://www.youtube.com/watch?v=KgLCT31Dcas

Hoe werkt DNS spoofing?

Bij DNS-spoofing vallen de hackers eerst de zogenaamde name server aan waarop het DNS-systeem is gebaseerd. Dit is een dienst die het IP-adres van het domein kent en het in beide richtingen kan vertalen. De name server functioneert als een soort telefoonboek: hij zet de op het internet veel gebruikte naamadressen (bv. www.google.de) om in de overeenkomstige IP-adressen.

Om een domein te kunnen oproepen, moet er eerst een nameserver aan worden toegewezen. De hacker krijgt toegang tot zijn configuratie en zorgt ervoor dat bij het op roepen van een internetpagina valse informatie wordt verstrekt. Deze “valse” nameservergegevens worden op de computer van de gebruiker opgeslagen, zodat de gebruiker ze later “onthoudt” en erop terugvalt. Het doel van de hackers is ofwel om rechtstreeks toegang te krijgen tot uw gevoelige gegevens, ofwel om valse inhoud aan te bieden voor precies dit doel.

Als u nu bijvoorbeeld uw online bankieren opent, belandt u door de DNS-spoofing op een pagina die bedrieglijk veel lijkt op het origineel van uw bank. Deze dient echter alleen om uw inloggegevens te onderscheppen en/of malware op uw computer te laden , die de hacker vervolgens gebruikt om zich toegang te verschaffen tot uw rekeningen. In de meeste gevallen zijn de pagina’s zo goed vervalst dat alleen IT-experts het verschil kunnen zien.

2.1 E-mails als brenger van “slecht” nieuws

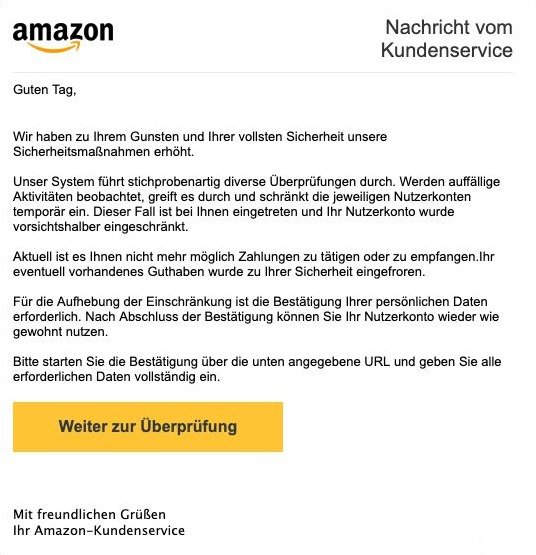

De code voor de spoofing software is vaak verborgen als bijlage in SPAM e-mails. Op het eerste gezicht zijn deze afkomstig van een betrouwbare bron. Wanneer de ontvanger het bijgevoegde bestand opent, wordt kwaadaardige code op de computer geïnstalleerd die de cache-informatie verandert en zo tijdens het dagelijks gebruik op de achtergrond gevoelige gegevens onderschept. Dit soort malware kan zich zelfs achter reclameafbeeldingen of banners verschuilen, en één klik daarop is vaak al voldoende om de computer te infecteren.

Welke gevaren vloeien voort uit DNS cache poisoning?

DNS spoofing brengt een hele reeks gevaren met zich mee, van diefstal van gevoelige gegevens tot ernstige infecties door virussen of Trojaanse paarden.

Door bekende websites te vervalsen, zoals die van banken of grote online retailers, verkrijgen hackers creditcardgegevens, wachtwoorden of persoonlijke informatie. Als deze eenmaal in handen zijn van de internetcriminelen, levert dit in de meeste gevallen niet alleen grote financiële schade op, maar leidt de diefstal vaak ook tot een enorme inbreuk op de privacy van de slachtoffers.

Als de websites van aanbieders van IT-beveiliging, zoals fabrikanten van virusscanners of anti-malwareprogramma’s, door de aanval worden getroffen, staat de computer dus bloot aan een extra dreiging van malware , omdat adequate beveiligingsmaatregelen niet meer kunnen worden uitgevoerd (bv. de installatie van beveiligingsupdates wordt geblokkeerd).

4 Hoe kan ik mij tegen DNS-spoofing beschermen?

DNS spoofing is een van de oudste vormen van aanvallen op het internet, die dankzij verbeterde veiligheidsmaatregelen en een groot gebruikersbewustzijn tegenwoordig geen al te grote bedreiging meer vormt .

De laatste jaren zijn al tal van maatregelen genomen om de beveiliging te verbeteren. In de eerste plaats omvat dit de versleuteling van gevoelige gegevens en inhoud . Een andere defensieve maatregel begint daarentegen direct bij de DNS-server: Moderne naamservers sturen bij een query verschillende willekeurige stukjes informatie mee, die de aanvaller niet kent. Opdat de browser van de gebruiker de vervalste gegevens als toelaatbaar zou herkennen, zou hij ze eerst moeten raden. In de meeste gevallen is dit echter onmogelijk.

Bovendien beschermen veel browsers gebruikers nu ook tegen ongewenste informatie tijdens hun verzoeken. Bovendien identificeren websitecertificaten zoals HTTPS veilige sites. Wanneer je een (vermeende) onveilige pagina oproept, brengt een browserbericht je daarvan op de hoogte.

De grootste bijdrage aan de veiligheid wordt echter altijd geleverd door de gebruiker zelf . Alle vormen van DNS-spoofing kunnen vrijwel volledig worden voorkomen door verstandig gedrag. Klik daarom nooit op onbekende links of open websites die als onveilig zijn aangemerkt. Voer regelmatig veiligheidsscans uit op uw systeem en gebruik indien mogelijk een lokaal geïnstalleerd en geen gehost programma . Anders bestaat opnieuw het gevaar dat de resultaten worden vervalst door spoofing.

5 En wat als ik betrapt word?

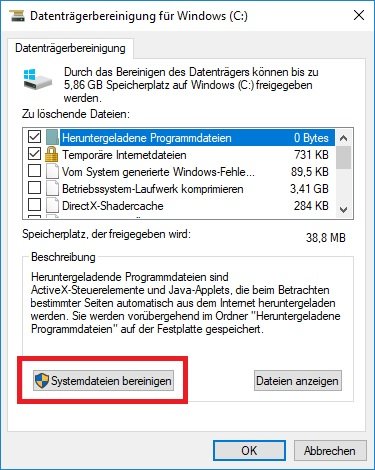

Als ondanks alle beschermingsmaatregelen toch een DNS-spoofingaanval heeft plaatsgevonden, is het elimineren van de “vergiftiging” helaas een vrij moeilijke onderneming. Het opschonen van de getroffen server elimineert niet automatisch het probleem op de clientcomputer . In het tegenovergestelde geval wordt de clientcomputer opnieuw geïnfecteerd wanneer hij verbinding maakt met de server. Cliëntgebruikers kunnen het probleem echter ten minste lokaal op hun computer oplossen door het cachegeheugen te legen.