Het moderne internettijdperk heeft lang niet alleen maar goede kanten: De toenemende digitalisering trekt ook steeds meer cyberbendes aan die zich met behulp van beveiligingslekken of malware toegang willen verschaffen tot uw gevoelige gegevens. Het is niet ongebruikelijk dat zij software gebruiken die vrij beschikbaar is op het net. Hier vertellen we u welke legale hackingtools er zijn en hoe u internetcriminelen daarmee zelfs een stap voor kunt blijven.

- Destructieve hackers misbruiken legale software voor illegale doeleinden.

- Ook mobiele apparaten zijn steeds vaker het doelwit van aanvallers van het internet.

- Met behulp van hackingtools kunt u kwetsbaarheden in uw netwerk opsporen en verhelpen.

Inhoudsopgave

1. vijf toolkits voor hackers die je legaal op internet kunt krijgen

Hackersoftware heeft misschien een slechte reputatie, maar dat betekent niet dat het altijd illegaal is. De volgende vijf hulpprogramma’s kun je legaal op internet krijgen.

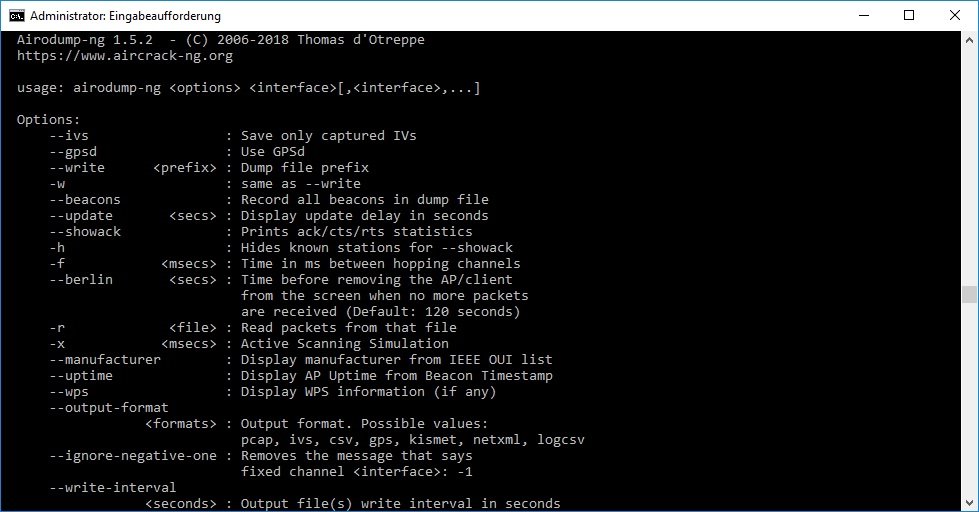

1.1 Aircrack misbruikt veiligheidslekken in uw WLAN

Met Aircrack krijg je verschillende programma’s die je helpen om kwetsbaarheden in netwerken te peilen en uit te buiten. Het belangrijkste programma van de toolkit is de decryptiesoftware Aircrack-ng, die de beveiligingssleutels van WEP- en WPA2-beveiligde WLAN’s kan achterhalen. Hiervoor wordt de zogenaamde brute force methode gebruikt voor WEP, wat betekent dat alle mogelijke combinaties van cijfers en letters eenvoudigweg worden uitgeprobeerd.

Aircrack-ng heeft slechts enkele seconden nodig om een WEP-sleutel te kraken. Voor complexere WPA2-wachtwoorden neemt het daarentegen zijn toevlucht tot woordenboekaanvallen, waarbij het wachtwoord wordt bepaald aan de hand van een wachtwoordenlijst. Deze methode werkt echter alleen alshet wachtwoord bestaat uit een betekenisvolle tekenreeks.

Naast Aircrack-ng bevat het toolpakket onder andere de volgende subroutines:

- Airbase-ng doet zich voor als een toegangspunt met behulp van ontvangen SSID-scans.

- Airdecap-ng kraakt WEP- en WPA-gegevens van Wifis met behulp van een bekende sleutel.

- Aireplay-ng infiltreert netwerken met zelfgemaakte pakketten.

- Airodump-ng registreert dataverkeer en geeft netwerkinformatie weer.

- Airolib-ng beheert en bewaart wachtwoordlijsten en ESSID’s om WPA-sleutels te berekenen.

- Airserv-ng autoriseert netwerkkaarten die niet lokaal verbonden zijn via een TCP-verbinding.

- Airtun-ng zet virtuele tunnels op.

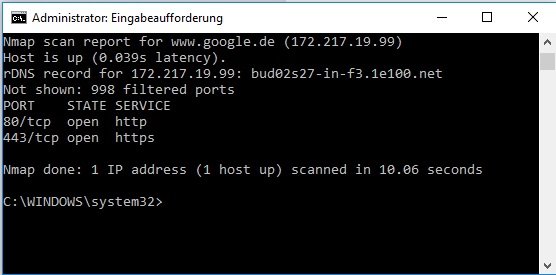

1.2 Voer de matrix in met Nmap

Het netwerkprogramma Nmap valt in de categorie van de zogenaamde poortscanners: het controleert alle poorten tot en met 1024 en ook die daarboven, als deze zijn opgeslagen in het services-bestand van het programma. Natuurlijk is er ook de mogelijkheid om specifieke poorten op te geven om te scannen. Echter, nmap voert alleen scans uit op doelsystemen als deze worden gehost door de gebruiker zelf of als deze toestemming heeft gegeven.

Nmap is een puur op tekst gebaseerde tool die oorspronkelijk werd ontwikkeld voor Linux (GNU). Inmiddels is er echter ook een programmaversie met een grafische gebruikersinterface, Zenmap. Als u al ervaring hebt opgedaan met invoerregel-tools, zou de bediening op de console geen al te grote uitdaging voor u moeten zijn. U kunt een eenvoudige scan starten met het commando

nmap <IP adres> of nmap <web adres>

Met Google als voorbeeld (www.google.de, 172.217.19.99) ziet het resultaat er als volgt uit:

Goed om te weten: De vulnerability scanner Nessus voert het zoeken naar open poorten ook uit met nmap.

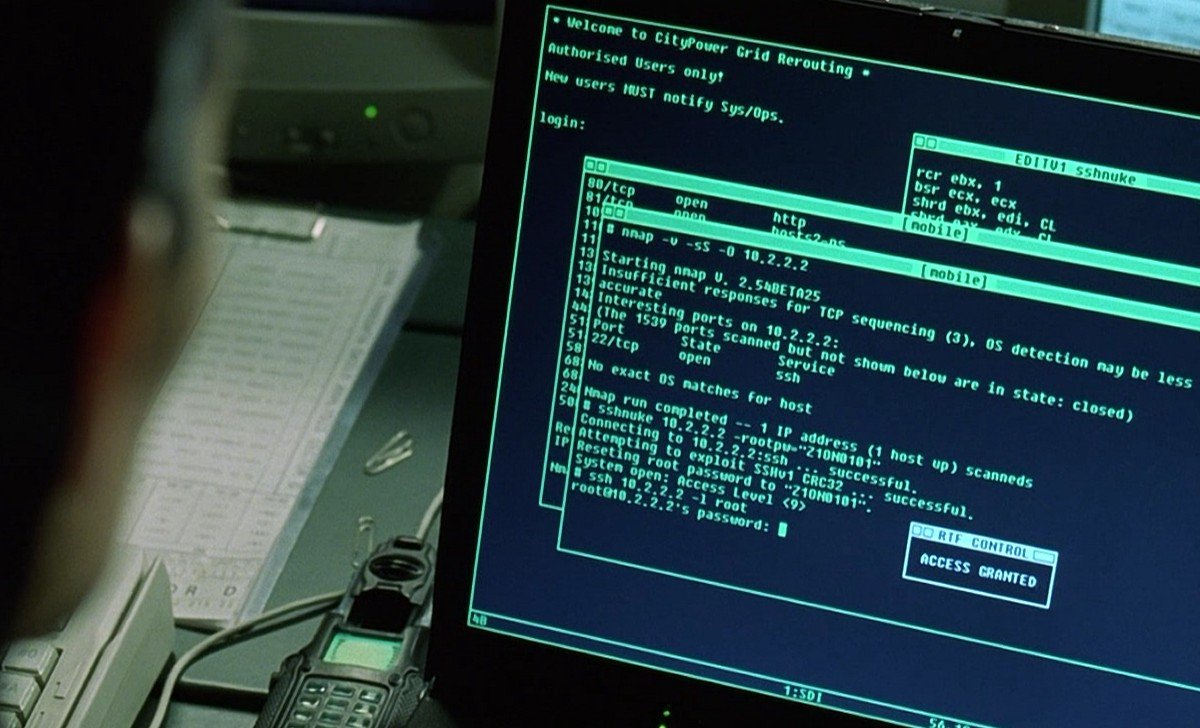

nmap goes Hollywood: nmap is ook gebruikt voor “netwerk analyse” in bekende films:

Het programma maakte zijn grootste opwachting tot nu toe in “Matrix Reloaded”. In de film gebruikt de hacker Trinity een door de software ontdekte kwetsbaarheid om het netwerk van een elektriciteitscentrale binnen te dringen. Een oudere versie van Zenmap verschijnt daarentegen in de kaskraker “The Bourne Ultimatum”.

1.3 Wireshark onderschept netwerkverkeer

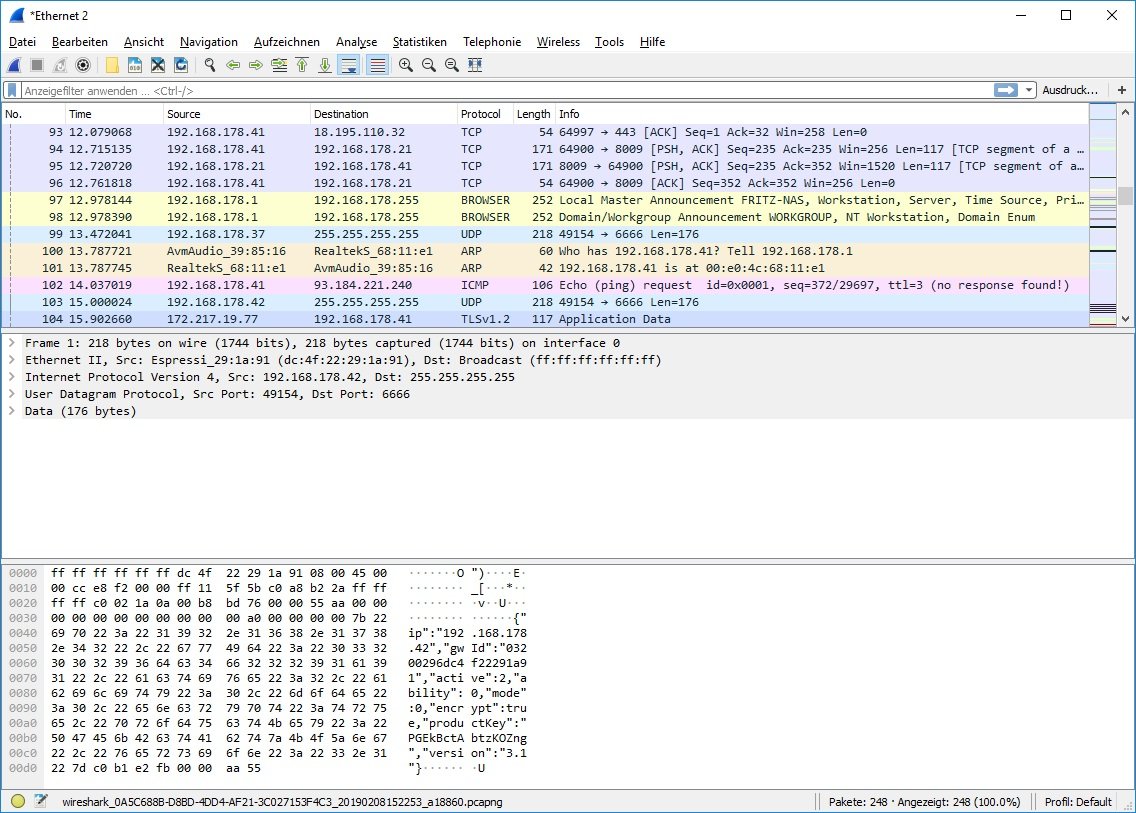

De open-source tool “Wireshark” is een netwerk sniffer waarmee je het verkeer op een willekeurige interface kunt opnemen en vervolgens de resultaten via de GUI kunt weergeven. De software ondersteunt 472 verschillende protocollen, zoals FibreChannel of IPv6.

Met behulp van Wireshark kunt u encryptie testen of netwerkproblemen opsporen. Hackers gebruiken de software vooral om wachtwoorden en privégegevens uit het verkeer te filteren.

Naast de grafische versie is Wireshark ook beschikbaar als het tekstgebaseerde opdrachtregelprogramma TShark, dat over dezelfde functies beschikt en de opnames opslaat in tcpdump-formaat. Zo kunnen de resultaten desgewenst gemakkelijk via de GUI worden geanalyseerd.

Overigens: Wireshark was tot enige tijd geleden vooral bekend onder zijn oude naam “Ethereal”. Nadat de ontwikkelaar van werkgever veranderde en de rechten op de naam verloor, werd de software omgedoopt tot Wireshark.

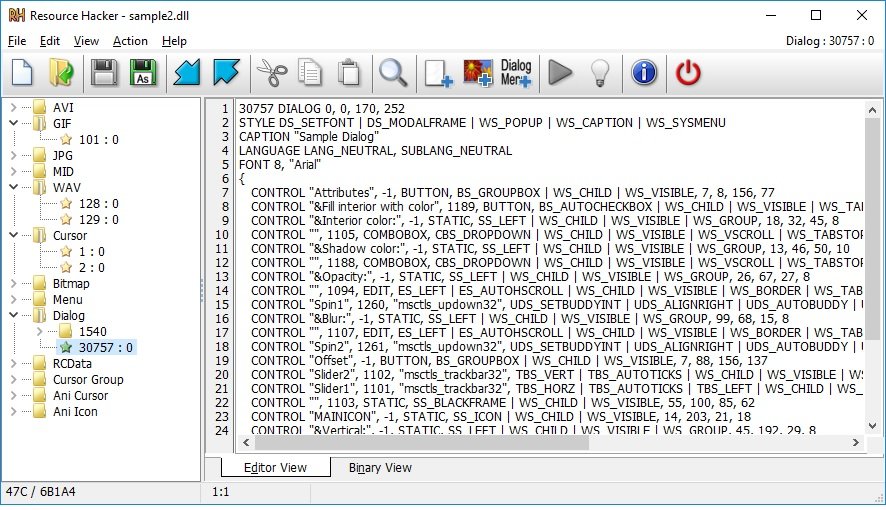

1.4 Resource Hacker manipuleert de Windows gebruikersinterface

Resource Hacker of Reshacker is een gratis hulpprogramma van de ontwikkelaar Angus Johnson waarmee de onderdelen van EXE-bestanden kunnen worden bekeken en gewijzigd.

Resource Hacker of Reshacker is een gratis hulpprogramma van de ontwikkelaar Angus Johnson waarmee de onderdelen van EXE-bestanden kunnen worden bekeken en gewijzigd.

Met behulp van de software kunt u onder andere het volgende manipuleren

- Snelkoppelingen

- Menu’s

- Dialoogvensters

- Bedieningselementen

- Labels

en kan zelfs het opstartlogo bij het opstarten van de computer veranderen. Resource Hacker was oorspronkelijk bedoeld als hulpmiddel om verborgen toepassingsbestanden te bekijken, maar is nu ook een populair hulpmiddel geworden voor cybergangsters, die het gebruiken om ongemerkt virussen en Trojaanse paarden op doelsystemen te introduceren.

Resource Hacker bevat een resource compiler voor *rc-bestanden en een decompiler voor het bekijken en bewerken van uitvoerbare bestanden en resource bibliotheken. Indien nodig kan de tool ook worden gebruikt om geheel nieuwe resource-bestanden te maken.

Tip: Hoewel Resource Hacker is uitgerust met een grafische gebruikersinterface, biedt het programma ook veel opties voor het bewerken van resources via de opdrachtregel.

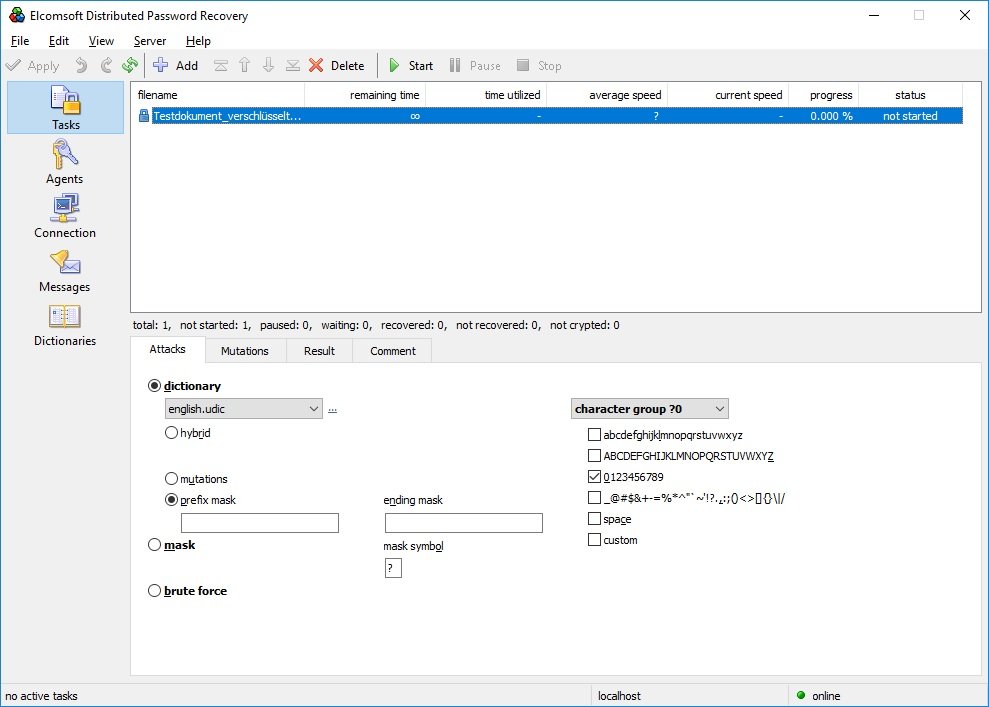

1.5 Distributed Password Recovery kraakt bijna elk wachtwoord

In tegenstelling tot de eerder genoemde hackingtools is “Distributed Password Recovery” van ElcomSoft geen freeware, maar voor een prijs van 599 euro (5 clients) krijg je een bijzonder krachtige toolkit waar zelfs autoriteiten, forensische experts en bedrijven mee werken.

De software is in staat om de wachtwoorden van meer dan 300 verschillende bestandstypen te kraken. Naast Office-documenten en PDF-bestanden kunnen ook de wachtwoorden van persoonlijke beveiligingscertificaten, mailboxen en Windows- of Linux-logins worden bepaald.

Hiervoor wordt de brute force methode gebruikt of worden de sleutelzinnen bepaald op basis van gedefinieerde woordenlijsten. Distributed Password Recovery werkt tot 250 keer sneller dan vergelijkbare decoderingsprogramma’s dankzij de gepatenteerde hardwareversnellingstechnologie en de lineaire schaalbaarheid tot 10.000 computers. Alle GPU’s van de Nvidia GeForce-serie, AMD-modellen en de geïntegreerde grafische processorkernen van Intel CPU’s worden ondersteund.

Opmerking: Distributed Password Recovery kan ook worden gebruikt om de hoofdsleutels van wachtwoordmanagers zoals KeePass, G Data of 1Password te kraken.

https://www.youtube.com/watch?v=Qr-cVpu8hOU

Conclusie: legale hackingtools zijn een tweesnijdend zwaard

Met behulp van hacksoftware kunnen beveiligingsdeskundigen en beheerders informatiesystemen controleren op beveiligingslekken en deze gericht dichten om aanvallers voor te zijn.

De beschikbaarheid van dergelijke programma’s bergt echter ook veel gevaren in zich, want de mogelijkheden die ze bieden brengen mensen vaak ook in de verleiding om er misbruik van te maken. Strafrechtelijk gezien bevindt u zich in een grijs gebied wanneer u legale hackingtools gebruikt. Als u ze echter gebruikt om de computers of gegevens van anderen te saboteren, is dit volgens de huidige wet een strafbaar feit.

De aanbieders van hacking tools moeten zich ook niet laten verleiden tot een gevoel van veiligheid: In bepaalde gevallen kunt u worden vervolgd voor hulp en medeplichtigheid door de software te verspreiden of te verstrekken.

Alsalgemene regel geldt dat als u een van de bovengenoemde programma’s wilt testen, u dit alleen op uw thuiscomputer moet doen en, indien mogelijk, geen zoekopdrachten via het netwerk of het internet moet starten.