Locky is momenteel in opmars, een Trojaanse ransomware die via de macrofunctie van Word op Windows-systemen terechtkomt en daar alle gebruikersgegevens versleutelt. De Trojan geeft deze gegevens pas vrij nadat een “losgeld” is betaald. Wij geven enkele tips over de macro-instellingen van Word en daarmee over hoe u zich tegen dergelijke plagen kunt beschermen.

Eigenlijk zou Microsoft Word met de juiste instellingen en een up-to-date virusscanner moeten beschermen tegen macro Trojans. Er zijn verschillende redenen waarom dit niet het geval is:

Ten eerste gebruiken nog lang niet alle gebruikers een van de “goede” virusscanners zoals de veelvuldige testwinnaar ESET (laatste Computerbild 02 /2016), hoewel ook die geen absolute bescherming bieden.

Macro bescherming

Ten tweede voeren gebruikers vaak bijlagen uit, ook al kennen ze de afzender niet. De huidige dreiging “Locky” laat zien hoe gevaarlijk dit is. Dit Trojaanse paard gebruikt de macrofuncties van Microsoft Word, die echter standaard zo zijn ingesteld dat er geen macro’s worden uitgevoerd.

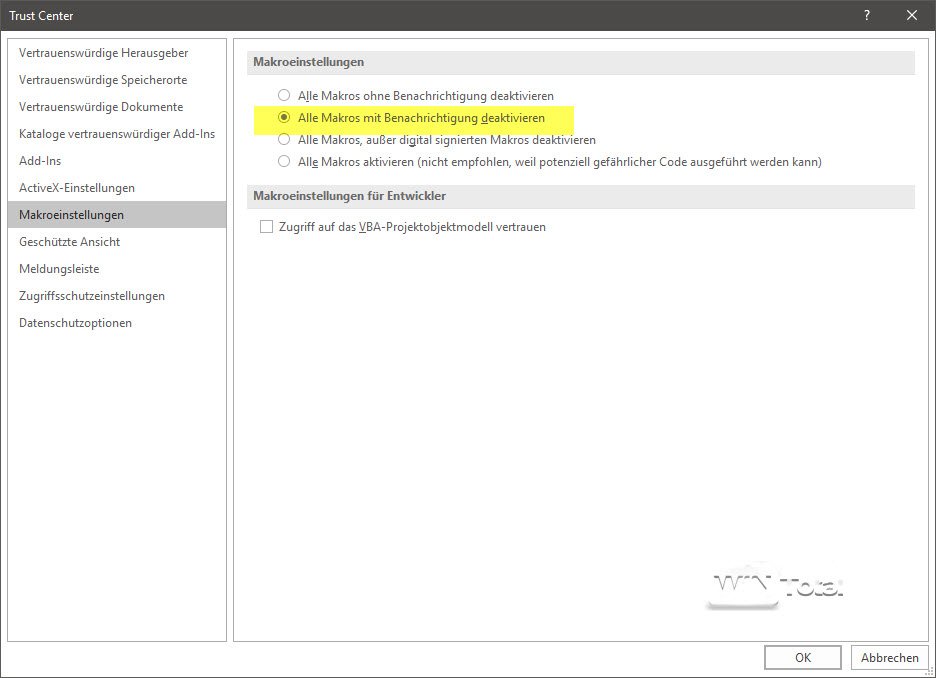

In Word 2013 of Word 2016 vindt u de instelling hiervoor onder Bestand -> Opties -> Instellingen van het vertrouwenscentrum -> Macro-instellingen.

Voor Office 2016 kan het uitvoeren van macro’s ook systeembreed worden voorkomen via een groepsbeleid.

Oudere Office-versies verbergen de instellingen onder File -> Options -> Security Centre -> Security Centre Settings -> Macro Settings (Word 2010) of Office -> Options -> Trust Centre -> Trust Centre Settings -> Macro Settings (Office 2007).

De truc van de Trojan: na het openen vragen de bijlagen de gebruiker om de macrofunctie toe te staan. Doe dit alleen met bestanden van bronnen die u absoluut vertrouwt. ct heeft nog een paar tips over hoe u zich moet gedragen als u door de Trojan wordt getroffen.

Günter Born heeft het onderwerp onlangs uitvoerig behandeld in zijn blog en presenteert enkele oplossingen in het artikel Wat beschermt tegen Locky en andere ransomware? die deels ook door minder ervaren gebruikers kunnen worden toegepast.

Nieuwe gateways

Zoals uit beveiligingskringen bekend is geworden, gebruikt de Trojan nu ook Javascript-bestanden om zich te verspreiden, die via e-mail worden verstuurd. Voer daarom geen bijlagen uit van afzenders die u niet absoluut vertrouwt. Andere scripttalen zoals bat, cmd, vbs en wsf zijn ook typische toegangspoorten.

Bescherming door back-ups

Een effectief beschermingsmiddel is – net als in veel andere gevallen – een actuele back-up, die moet worden opgeslagen op gegevensdragers die niet met het huidige systeem zijn verbonden: Anders zou Locky ook hier actief zijn! De BSI heeft ook enkele tips samengevat hoe men zich in de huidige situatie moet gedragen.

Intrograph © Chanye – Fotolia.com