Medio juni 2005 lanceerde Microsoft versie 6 van zijn updatesite, waar nu niet alleen Windows-updates te downloaden zijn, maar ook updates voor een geïnstalleerd Office-pakket, Exchange- en SQL-servers, enz.

In lijn met de nieuwe functies die online beschikbaar zijn, had Microsoft ook de opvolger van de “Software Update Services (SUS)”: Terwijl de SUS (zoals de oude Windows-updatepagina op het net) alleen lokaal Windows-updates kon verspreiden, is zijn opvolger WSUS (Windows Server Update Services) onvergelijkbaar veel krachtiger.

Inhoudsopgave

Eigenschappen en vereisten

Met de “Windows Server Update Services” (WSUS) is het nu mogelijk om Office en andere patches lokaal te verspreiden, de clients in het LAN kunnen worden samengevoegd tot groepen, enz. Het scala aan functies is aanzienlijk uitgebreid en er zijn parallellen te trekken met de “System Management Server (SMS)”. – Het aantal functies is aanzienlijk toegenomen en er zijn parallellen met de “System Management Server (SMS)”. Alleen de distributie van eigen software is niet mogelijk met WSUS.

Net als bij de SUS kunnen alleen systemen met Windows 2000 SP3 of hoger via WSUS worden bijgewerkt; alle oudere systemen zijn uitgesloten. Ook de monitoring is verbeterd. WSUS houdt nauwgezet in een database bij welke client welke updates heeft geladen en geïnstalleerd en wanneer, waar zich problemen hebben voorgedaan, enz. Als u niet over een SQL-server beschikt, levert de WSUS-installatie een versie van de MSDE (Microsoft SQL Desktop Engine). De keuze wordt dan gemaakt tijdens de installatie. Voor Windows Server 2000 moet de MSDE afzonderlijk worden gedownload en geïnstalleerd.

Installatie

Volgens Microsoft zijn de officiële systeemvereisten voor het gebruik van een WSUS een Windows 2000 Server SP3 of hoger of een Windows 2003 Server met geïnstalleerde Internet Information Server (IIS) en ~ 30GB vrije schijfruimte. Voorts zijn het Microsoft .NET Framework 1.1 met SP1, Internet Explorer 6 met SP1 en de BITS-systeemdienst in versie 2.0 of hoger vereist. Bij Windows Server 2003 ontbreekt meestal alleen SP1 voor .NET Framework.

Voor het artikel gaan we uit van een geïnstalleerde Windows 2003 server met Service Pack 1 met een Active Directory domein en geïnstalleerde GPMC, waarin zich verschillende Windows XP clients bevinden. In ons geval wordt WSUS rechtstreeks op de domeincontroller (DC) geïnstalleerd.

Na het downloaden van WSUS kunt u de installatie direct starten; een dubbelklik op de exe start de setup.

|

| Installatie Klik op de afbeelding om te vergroten |

Klik op “Volgende” om de installatieroutine te starten.

|

| Opslagpad voor lokale updates Klik op de afbeelding om te vergroten |

Het vinkje “Updates lokaal opslaan” moet zo worden gezet dat de server de updates daadwerkelijk van het netwerk downloadt en de distributie lokaal plaatsvindt. Anders kunnen de te installeren updates worden beheerd, maar worden ze nog steeds rechtstreeks van Microsoft gedownload, wat tot zeer veel verkeer leidt. De WSUS-directory op station D dient hier als opslaglocatie: als er meerdere partities of stations zijn, selecteert de installatie van WSUS automatisch de partitie/het station met de meeste vrije opslagruimte.

|

| Opslagpad SQL-server Klik op de afbeelding om te vergroten |

Omdat we geen SQL-server beschikbaar hebben, installeren we de “SQL Server Desktop Module” in dezelfde directory als de WSUS zelf.

Als u de MSDE afzonderlijk hebt gedownload en geïnstalleerd onder Windows Server 2000, voert u “ServernameWSUS” in als de bestaande databaseserver.

|

| Klik op de afbeelding om te vergroten |

Hier wordt aanbevolen de standaard website van de IIS te gebruiken, tenzij deze server andere webservices levert. Dit is bijvoorbeeld het geval bij een “Small Business Server” die de “Share Point Services” aanbiedt. Als de tweede optie wordt gebruikt, moet later overal naar poort 8530 worden verwezen (ook in de groepsrichtlijnen) en moet er ook aan worden gedacht deze zo nodig in de firewall vrij te geven. De pagina met de poort wordt dan als volgt opgeroepen: http://servername:8530/WSUSAdmin/

De WSUS-server zelf ontvangt zijn updates via poort 80 voor HTTP en 443 voor HTTPS. Deze poorten kunnen niet worden gewijzigd. Een lijst van de doeldomeinen van de WSUS-server (voor de firewallconfiguratie) is te vinden in het stappendocument van Microsoft.

|

| Overerving mogelijk Klik op de afbeelding om te vergroten |

Als er al een WSUS in het netwerk is, kunt u de reeds gedownloade updates daarvan naar de nieuwe installatie laten vloeien – in ons geval synchroniseren we echter rechtstreeks met Microsoft, dus deze instelling blijft hier inactief.

|

| Overzicht Klik op de afbeelding om te vergroten |

Nadat we alle instellingen hebben gemaakt, begint de eigenlijke installatie.

|

| Installatie Klik op de afbeelding om te vergroten |

|

| Installatie Klik op de afbeelding om te vergroten |

|

| Voltooiing Klik op de foto om te vergroten |

Voordat we op “Voltooien” klikken, moet de beheerwebsite voor WSUS worden toegevoegd aan de zone “Lokaal intranet” (of anders moet de “Verbeterde beveiligingsconfiguratie” voor Internet Explorer worden verwijderd; aangezien dit een veiligheidsrisico vormt, wordt dit hier niet besproken).

Daartoe openen we het Configuratiescherm, dubbelklikken op de vermelding “Internetopties” en gaan naar het tabblad “Beveiliging”. Hier selecteren we “Lokaal intranet”, klikken op “Sites” en voegen http://servername toe (in dit geval http://wsustest) en slaan op met OK.

WSUS-webinterface

Vervolgens klikken we op “Finish” en komen we bij de wachtwoordvraag – standaard staat WSUS alleen beheerders toe voor de administratie-interface, dus authenticeren we ons als beheerders met het bijbehorende wachtwoord.

|

| Inloggen Klik op de afbeelding om te vergroten |

Na succesvolle aanmelding verschijnt de administratiepagina.

Als bij de installatie een andere poort is gebruikt voor WSUS, moet daar bij het inloggen natuurlijk rekening mee worden gehouden. Het juiste adres is dan bijvoorbeeld: http://servername:8530/WSUSAdmin/, anders http://servername/WSUSAdmin/.

|

| Welkomstpagina van WSUS Klik op de afbeelding om te vergroten |

Hier selecteren we eerst “Opties” om de synchronisatieopties voor onze WSUS in te stellen.

|

| Opties van de WSUS Klik op de afbeelding om te vergroten |

|

| De WSUS synchroniseren Klik op de afbeelding om te vergroten |

Eerst moeten we een tijdstip instellen waarop WSUS automatisch synchroniseert met de Microsoft-servers. Hier raden we een tijdstip buiten de normale kantooruren aan om de beschikbare bandbreedte niet te verminderen met het downloaden van patches.

De vermelding “Proxyserver” moet dienovereenkomstig worden geactiveerd, afhankelijk van de voorwaarden van het netwerk, de instelling “Updatebron” geeft ons de mogelijkheid achteraf de updates te laden van andere, lokaal reeds bestaande WSUS-servers. Beide instellingen zijn hier niet relevant en blijven dus gedeactiveerd.

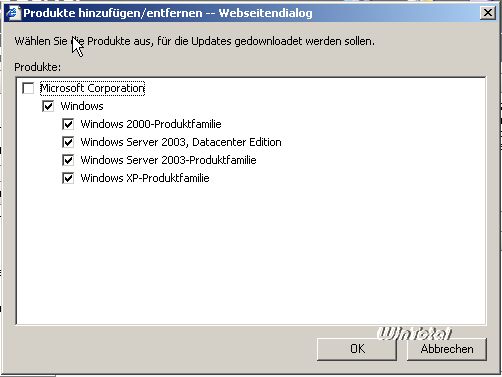

Klik op de afbeelding om te vergroten

Vervolgens klikken we op “Wijzigen” onder “Classificaties bijwerken” en activeren we alle vermeldingen.

|

| Classificaties Klik op de afbeelding om te vergroten |

Wanneer we deze instellingen met OK hebben bevestigd, scrollen we naar beneden op de pagina met opties, klikken op “Geavanceerd” onder “Bestanden en talen bijwerken” en vinken de vakjes aan zoals afgebeeld.

|

| Geavanceerde opties Klik op de afbeelding om te vergroten |

In principe zouden alleen de Duitse updates volstaan, maar het kan nooit kwaad om de Engelse versies “erbij te doen”.

Belangrijk bij deze instellingen: Een synchronisatie downloadt alleen de lijst met alle beschikbare updates, pas na hun goedkeuring door de admin vindt de eigenlijke download van de bestanden plaats. Ook hier kunt u veel verkeer besparen door geen service packs en dergelijke goed te keuren die niet nodig zijn.

Na bevestiging met OK moeten de instellingen worden opgeslagen – de betreffende knop staat linksboven op de pagina.

|

| Instellingen opslaan |

Na het opslaan van de instellingen is het tijd om de server voor het eerst te synchroniseren. Hiervoor gaan we naar de startpagina en klikken op “Nu synchroniseren”. De status van de synchronisatie wordt weergegeven op de startpagina.

|

| Status |

Cliënten verbinden

Terwijl de server bezig is met synchroniseren – wat even zal duren – kunnen we de groepsbeleidinstellingen voor de clients implementeren met behulp van de GPMC.

Open hiervoor de GPMC op de server, maak een nieuwe GPO met de naam WSUS onder “Group Policy Objects” en open deze met “Edit”.

Open vervolgens de tak “Computerconfiguratie => Administratieve sjablonen => Windows-onderdelen => Windows Update” en configureer de afzonderlijke instellingen door te dubbelklikken. In de afbeelding ziet u een voorbeeldconfiguratie. Als u het beleid niet hebt, moet het bestand wuau.adm worden ingelezen via “Sjablonen toevoegen” in het contextmenu van de tak “Administratieve sjablonen”. U vindt dit bestand in de Windows INF-directory.

|

| GPO-editor Klik op de afbeelding om te vergroten |

De individuele waarden zien er in ons voorbeeld zo uit:

| Beleid | Instelling |

| Automatische updates configureren | Ingeschakeld |

| Automatische updates configureren | 4 – Automatisch downloaden en installeren volgens schema |

| De volgende 2 instellingen zijn alleen vereist en alleen van toepassing wanneer 4 is geselecteerd. | |

| Geplande installatiedag | 0 – dagelijks |

| Geplande installatietijd | 11:00 |

| Automatische updates onmiddellijk installeren | Ingeschakeld |

| Client-side target mapping inschakelen | Ingeschakeld |

| Doelgroepnaam voor deze computer | WSUSTest |

| De standaardoptie “Updates installeren en afsluiten” in het dialoogvenster “Windows afsluiten” niet aanpassen | Schakelt uit. |

| Opnieuw vragen om opnieuw op te starten voor geplande installaties | Uitgeschakeld |

| Intern pad opgeven voor Microsoft-updateservice | Ingeschakeld |

| Interne updateservice om updates te detecteren (voorbeeld: http://IntranetUpd01) | http://wsustest |

| Intranetserver voor statistieken | http://wsustest |

| Niet automatisch herstarten voor geplande installaties | Ingeschakeld |

| Herstart voor geplande installaties uitstellen | Uitgeschakeld |

| Niet-beheerders toestaan updatemeldingen te ontvangen | Uitgeschakeld |

| De optie “Updates installeren en afsluiten” in het dialoogvenster “Windows afsluiten” niet weergeven | Uitgeschakeld |

| Controlefrequentie voor automatische updates | Uitgeschakeld |

| Wachttijd na systeemstart (minuten): 5 | 5 |

“Uitgeschakeld” betekent in dit geval niet dat deze instelling niet wordt toegepast, maar zet deze instelling op de standaardwaarden.

Let op voor “Interne updateservice om updates te bepalen” dat u hier mogelijk de WSUS moet opgeven als u deze hebt gewijzigd (http://wsustest:8530).

Aangezien er in elk instellingendialoog een uitleg is over de respectieve functie, zal ik hier niet verder in detail treden.

|

| Beschrijving van elke optie |

Als alle instellingen zijn gemaakt, sluiten we het venster Bewerken en koppelen we deze GPO aan het domein door te slepen.

|

| GPO koppelen |

De instellingen zijn nu beschikbaar en kunnen worden afgedwongen op de clients met gpudate /force.

|

| gpudate /force |

Het groepsbeleid zou ook regelmatig worden bijgewerkt, maar het afdwingen ervan verkort de wachttijd.

Cliënten handmatig verbinden

Het instellen van de clients kan ook handmatig via het register. De instellingen zijn te vinden in het register onder HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsWindowsUpdate. De vereiste registersleutels worden beschreven in de Engelstalige Deployment Guide vanaf pagina 68.

Clientbeheer in WSUS

Aan de “computerzijde” van de WSUS-server zijn nu alle machines beschikbaar die de GPO dienovereenkomstig hebben overgenomen, dus ook onze server.

|

| Beheer van clients Klik op de afbeelding om te vergroten |

|

| Details |

De client heeft nog geen statusrapport aangemaakt. Dit kan ook worden afgedwongen door in het dialoogvenster Uitvoeren op de client wuauclt.exe /detectnow in te voeren.

|

| wuauclt.exe /detectnow |

Met deze opdracht rapporteert de client binnen de volgende 5 minuten aan de WSUS-server.

Bij de eerste toegang tot de server kan de update-client automatisch worden bijgewerkt (vanaf XP met SP1 of W2000 met SP4).

Na enkele minuten is de client beschikbaar in de groep die hij heeft aangevraagd.

|

| Details van het clientbeheer Klik op de afbeelding om te vergroten |

Nadat de WSUS-server volledig is gesynchroniseerd, moeten alle updates eerst worden goedgekeurd voordat de clients deze updates daadwerkelijk installeren. Selecteer hiervoor alle updates op de updates pagina en klik op “Toepassen”.

|

| Filterweergave |

In het rechter venster staan nu alle beschikbare updates; met [CTRL]+[A] kunt u alle updates in één keer selecteren.

|

| Updates selecteren Klik op de afbeelding om te vergroten |

Klik op “Goedkeuren voor installatie” om alle gemarkeerde updates vrij te geven voor installatie op de clients.

|

| Goedkeuren voor installatie |

Na de installatievrijgave leest de client de volgende keer dat hij contact opneemt met de server de nieuw vrijgegeven lijst met updates en haalt de voor hem relevante updates op voor installatie.

|

| Updates worden goedgekeurd Klik op de afbeelding om te vergroten |

Op basis van de groepering en koppeling van de GPO’s aan verschillende OU’s kunnen computers worden samengevoegd tot groepen die zeker kunnen worden voorzien van de meest uiteenlopende updates. U kunt bijvoorbeeld veilig een “testgroep” aanmaken en hier uitgebreid het effect van de patches testen voordat de patches worden vrijgegeven voor de andere computers in de productieve omgeving.

Via de pagina “Computer” kan te allen tijde worden nagegaan welke client welke updates heeft geïnstalleerd of welke client problemen heeft ondervonden. De goedkeuringen kunnen ook worden teruggedraaid, maar reeds geïnstalleerde updates worden niet verwijderd.

Om de productieve omgeving niet in gevaar te brengen, kunt u testgroepen aanmaken en de patches hier eerst testen voordat u ze vrijgeeft voor andere computers. Aangezien Microsoft echter regelmatig nieuwe patches uitbrengt, moet u ook regelmatig de computerstatus van de computers controleren om te zien welke nieuwe patches ontbreken. In het onderstaande voorbeeld missen twee computers nieuwe updates.

|

| Nieuwe updates voor de computers Klik op de afbeelding om te vergroten |

Verbinding op commando

WSUS is een krachtig hulpmiddel en maakt patchbeheer veel gemakkelijker. Het enige vervelende is dat het aan de clients ligt wanneer ze verbinding maken met WSUS. Het is mogelijk om een verbinding met WSUS vanaf de clientzijde te forceren met wuauclt.exe /detectnow, maar dit zou voor elke client opnieuw moeten worden ingevoerd. Een centrale tool van de serverzijde ontbreekt. Een mogelijke oplossing is PsExec, dat programma’s op clients kan uitvoeren. Als u \* als wildcard invoert, geldt het commando en dus wuauclt.exe /detectnow voor het hele domein. PsExec maakt ook deel uit van het gratis PSTools.

Verdere links

- WSUS downloaden via WinTotal software archief

- Downloadpagina met tools voor WSUS

- Stapsgewijze instructies voor WSUS van Microsoft als Word-document

- WSUS.info

- WSUS.de

- WSUS startpagina op TechNet (DE)

- Microsoft Windows Server Update Services implementeren

- Microsoft Windows Server Update Services implementeren (DOC, Engels)