Momenteel wordt wereldwijd op vele fronten gewerkt aan patches tegen de bekende Spectre- en Meltdown-aanvallen, die zijn veroorzaakt door een architectuurfout in CPU’s van Intel, AMD en ARM. Microsoft, Mozilla, Google en andere fabrikanten hebben al gereageerd met eerste patches. Bijbehorende controleprogramma’s zijn nu ook beschikbaar. Sommige virusscanners hebben echter problemen met de patches.

Beveiligingsgat in bijna alle CPU’s

Een beveiligingslek in de architectuur van bijna alle CPU’s van de processorfabrikanten Intel, AMD en ARM maakt tot drie aanvalsmogelijkheden mogelijk, die Spectre 1, Spectre 2 en Meltdown worden genoemd. Deze kwetsbaarheid bedreigt momenteel wereldwijd systemen. Aangezien de kwetsbaarheid niet van buitenaf kan worden uitgebuit, treft zij vooral systemen waarop programma’s draaien. Naast klassieke malware gaat het ook om webbrowsers die actieve inhoud uitvoeren via JavaScript en HTML 5. Meer informatie over de beveiligingsproblemen is bijvoorbeeld te vinden in een vakartikel in ct: “Analyse zur Prozessorlücke: Meltdown en Spectre zijn een veiligheidssuperramp”.

Opmerking: Onlangs is een lijst gepubliceerd van welke CPU’s precies getroffen zijn door de Spectre en Meltdown beveiligingsproblemen. AMD gaat ervan uit dat hun CPU’s slechts kwetsbaar zijn voor een van de twee Spectre-aanvallen.

Patches van Microsoft

Microsoft verspreidt al sinds 03.01.2018 patches voor de verschillende versies van Windows, Internet Explorer en Microsoft Edge, die de bugs in CPU’s met Windows moeten indammen.

Let op:

Let op: soms kan een verouderde virusscanner voorkomen dat de patches worden geleverd, zoals Microsoft beschrijft in KB4072699. U kunt dit zelf controleren door naar het register te gaan onderHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\QualityCompatom te zien of de subsleutel cadca5fe-87d3-4b96-b7fb-a231484277cc met de REG_DWORD 0x00000000 aanwezig is. Alleen dan kunnen de nodige patches worden geïnstalleerd. Mogelijk moet u de registervermelding handmatig aanmaken.

De patch van Microsoft, gepubliceerd voor Windows 10 onder KB4056892, is momenteel echter nog niet op alle systemen uitgerold, omdat er afhankelijk van de configuratie problemen kunnen optreden. Het enige wat hier helpt is geduld totdat Microsoft alle mogelijke problemen met bijvoorbeeld processoren van AMD heeft gecontroleerd en opgelost.

Microcode nodig voor CPU’s

De patches van de fabrikanten lossen het eigenlijke probleem, dat zich in de respectievelijke CPU’s bevindt, echter niet op, ze kunnen de aanvallen alleen maar moeilijker maken. Intel heeft daarom aangekondigd dat het binnenkort microcode-updates zal leveren voor alle oudere CPU’s sinds 2013. Deze zouden echter op hun beurt via de moederbordfabrikanten naar de klant moeten worden gestuurd, zodat een “BIOS-update” noodzakelijk zou zijn.

Addendum 05.04.2018: Patches van Intel

Ondertussen heeft Intel verklaard dat zijn microcode-updates klaar zijn en heeft de fabrikanten overeenkomstige updates verstrekt voor tal van CPU’s, meestal nieuwer dan 2010. Met uitzondering van nieuwere processoren zoals Skylake, die een microcode-update via Windows hebben ontvangen, moeten de fabrikanten van moederborden de updates in de vorm van BIOS-updates leveren.

Andere fabrikanten reageren ook

Omdat de aanvallen ook via webbrowsers mogelijk zijn, heeft niet alleen Microsoft Internet Explorer en Edge gepatcht, maar heeft ook Mozilla Firefox een update naar 57.0.4 gekregen en natuurlijk heeft Adobe Flash opnieuw een update gekregen. Ook NVIDIA patcht zijn GeForce-driver naar versie 390.65 met een beveiligingsupdate tegen Spectre.

Tip: Heise verzamelt de beveiligingsadviezen en updates van hardware- en softwarefabrikanten in een voortdurend bijgewerkte lijst. Het is daarom raadzaam om op dit moment vaker op updates te controleren.

Eenvoudig controleren of u nog last heeft van Spectre of Meltdown

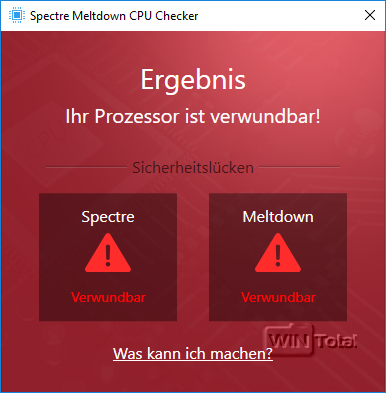

De gratis Spectre Meltdown CPU Checker van Ashampoo controleert met één klik of uw systeem kwetsbaar is. Start hiervoor de software en na een korte analyse ziet u direct in het resultaat of en welke beveiligingslekken u heeft.

Voor de analyse gebruikt het programma een routine van Microsoft, die is gepubliceerd onder KB4073119 en draait onder PowerShell, maar enige kennis van PowerShell vereist om hem te kunnen gebruiken. De Ashampoo-controle is hier iets eleganter, omdat hij gemakkelijker te gebruiken is.

Effecten op de prestaties

Volgens deskundigen hebben de patches tegen de Spectre- en Meltdown-aanvallen ook een negatief effect op de prestaties. Hoeveel dit wordt beïnvloed hangt af van de leeftijd van de CPU’s en het toepassingsgebied. Windows-baas Terry Myerson heeft zich in een blogpost uitgelaten over prestatieverlies door patches tegen Spectre en Meltdown en komt tot de conclusie dat nieuwere CPU’s onder Windows 10 nauwelijks merkbaar langzamer zijn. Wie echter oudere CPU’s gebruikt (zoals de Haswell-serie van Intel) zal de prestatieverliezen waarschijnlijk wel voelen. Windows-servers met taken als databaseservers of webservers zullen waarschijnlijk het hardst getroffen worden. Hier zou een aanzienlijke prestatiedaling voelbaar zijn.

Effecten op gaming

Eurogamer daarentegen heeft in een testreeks “Digital Foundry – Meltdown en Spectre: Hebben de patches invloed op de gamingprestaties van uw pc? “zijn de prestatieverliezen tijdens het gamen in vergelijking met een ongepatchte Windows nauwelijks te meten.